“你永远不知道是人还是狗在互联网的另一边!”网络谚语说

因此,要安全沟通,首先要知道对方是谁,然后才是对话内容的保密性。否则,主动发送秘密是常识。

量子通信一直主张在密钥分配中保证**隐私。今天,我们将信任他们。让我们看看当所谓的“**私有量子通信”被放到真正的通信领域时会发生什么。在量子通信开始时,如果无法确认双方的真实身份,攻击者将在通信线路中间冒充甲、乙双方。也可以在甲方和攻击者之间、攻击者和乙方之间成功分发两个密钥,然后甲方对通信内容进行加密并将其传输给攻击者。攻击者用第一个密钥解密获得所有通信内容,然后用第二个密钥加密并传输给乙方。乙方用密钥解密获得通信内容。甲、乙双方认为通过量子通信已经完成了**安全的通信。然而,攻击者暗自笑道:量子通信传输的秘密“已经进入互联网”

以上是“中间人攻击”的典例子。由此可见,通信的安全性比隐私性有着更高、更强的要求。它不仅要求通信双方发送的内容不能被任何第三方知晓,而且要确认发送方和接收方的真实身份,以及通信内容的完整性和不可篡改性,以及通信的稳定性和可行性取决于性别。

在密码学领域,“CIA”通常用来概括通信安全的三个要素:保密性、隐私性、完整性、完整性和可用性。因此,在沟通过程中,只有隐私是不够的。没有通信的完整性和可篡改性,就可以避免通信的安全性。

如何保证通信的完整性和不可篡改性?让我们看看传统密码是如何工作的。

发送方Bob**生成公钥和私钥,并通过Internet上传到公共服务器;

Bob对要发送的文件执行哈希算法以获取哈希值(也称为摘要);

Bob使用加密算法生成数字签名。加密算法有两个输入,一个是私钥,另一个是签名文件的哈希值,输出字符串是数字签名;

鲍勃用数字签名通过互联网把文件交给爱丽丝。

Alice接收文件和数字签名,并从公共服务器下载Bob的公钥;

Alice使用Bob的公钥对数字签名进行解密,得到原始签名的哈希值;

Alice对接收到的文件执行相同的哈希算法以获得新的哈希值;

爱丽丝比较这两个散列值。如果它们相同,则证明该文件是由Bob发送的,并且在文件传输过程中没有被篡改[1]。

这是Bob将数字签名文件传递给Alice的整个过程。但是存在一个明显的安全漏洞,因为Alice无法确认下载的公钥是否真的来自Bob,这就提供了“中间人攻击”的可能性。假设在Bob的文件到达Alice之前,黑客删除Bob的文件,用他的私钥签署一个假文件并将其发送给Alice,然后黑客在公共服务器上用自己的公钥替换Bob的公钥。爱丽丝下载了黑客的公钥。当然,用黑客的公钥验证黑客的签名不会有问题。她以为文件是鲍勃寄来的,实际上,她是被骗了。这里的关键是Alice不能确认接收到的公钥是否真的属于Bob,数字签名本身也不能保证文件的发送者和公钥的所有者是同一个人。

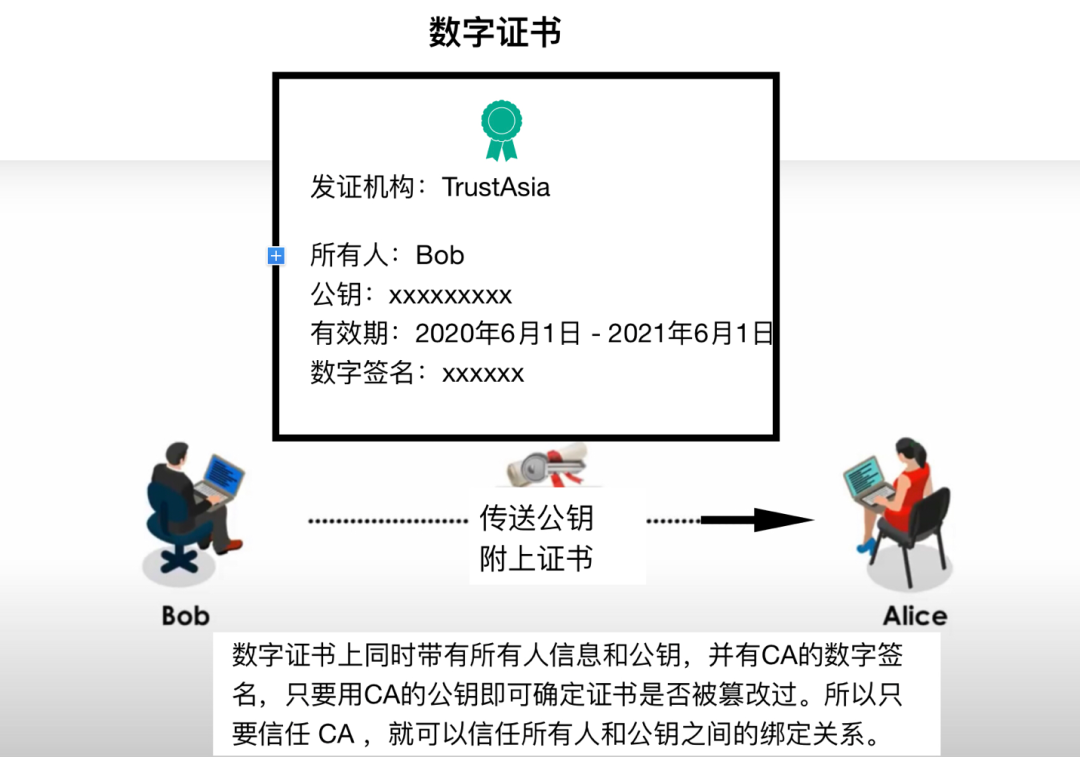

为了避免中间人攻击,可以使用数字证书,其功能是验证所有者和公钥之间的关系。数字证书是由受信任的第三方颁发的数字文档,用于证明所有者的身份和所有者对公钥的所有权。

一个典的数字证书至少包含四个内容:第一个是颁发机构(CA)的名称;第二个是所有者的名称,如Bob;第三个是所有者的公钥和公钥的有效期;第四个是CA的数字签名。

数字签名是由Ca发布的,Ca是一个在网络上公开密钥的公共信任组织。数字证书包含所有者信息和公钥,并具有ca的数字签名,只要使用ca的公钥,就可以判断证书是否被篡改。因此,只要信任Ca,就可以信任所有者和公钥之间的绑定关系。

数字证书是由第三方组织颁发的证书。它使用自己的信用证来签署数字证书。它的主要功能是证明你的公钥确实属于你,而公钥实际上是我们在数字世界中的身份,所以数字证书的作用其实就是证明你就是你自己。

在Bob拥有自己的数字证书之后,他将在将公钥传递到Internet上的公共服务器时附加证书。Alice收到证书后,可以使用Ca的公钥解密证书上Ca的数字签名,从而验证数字证书的完整性和不可篡改性。换句话说,Alice可以在拥有数字证书时确认接收到的公钥是否属于Bob。接下来,她可以使用Bob的公钥来验证Bob发送的文件的数字签名。只要数字签名正常,就可以证明Bob发送的文档是完整的,没有被篡改。

为了加深对数字证书的理解,我们将对HTTPS的工作原理进行详细的分析。HTTPS是指安全的http,它是用于浏览器和服务器之间通信的协议。使用HTTPS后,浏览器和服务器之间的所有通信都被加密。此过程中的主要角色是SSL证书。SSL证书是一种用于HTTPS领域的数字证书。它也由受信任的第三方ca颁发。但是,SSL不用于验证个人的身份,而是用于验证服务器的身份及其所持有的公钥。SSL的目的是在浏览器和服务器之间建立信任。

例如,浏览器现在想访问百度服务器。首先,浏览器需要获取百度服务器的公钥。为了确保通过的公钥真正属于百度服务器,没有被篡改,百度需要先到Ca机构申请SSL证书,并将其放到自己的服务器上。当百度网站进入浏览器时,百度服务器会首先向浏览器发送SSL证书。由于所有浏览器都内置了全球主要CA组织的公钥,因此可以立即验证SSL上CA的数字签名。如果证书没有问题,浏览器可以断定证书中携带的公钥是百度的,此时浏览器会生成一个随机数作为对称加密的密钥,然后使用百度的公钥对密文进行加密并发送到百度服务器。百度服务器接收到密文并用私钥解密以获取密钥。通过这个过程,百度服务器和浏览器拥有一个共享密钥,然后通过对称加密与浏览器进行通信。

从以上分析可以看出,数字证书实际上是数字签名的一种特殊应用。它通过可信的第三方数字签名将公钥和公钥所有者的身份绑定。通过数字证书和数字签名的结合,可以保证文件传输过程中的不可否认性和不可篡改性,彻底消除中间人攻击,没有中间人攻击就谈不上任何通信安全。

加密通信和数字签名采用公钥加密技术。加密通信使用公钥加密,私钥解密;数字签名则相反,使用私钥加密,公钥解密。数字签名过程与加密通信之间具有一定的对称性,表现出一种逻辑美。

公钥加密技术巧妙地使用了“公钥”和“私钥”等一对密钥,为通信过程中的身份认证和数字签名提供了灵活有效的解决方案,而使用共享密钥的对称加密技术则完全无能为力。虽然对称加密技术可以在某些特定场合提供身份认证功能,但在当今的互联网通信环境中,将对称加密技术作为身份认证和数字签名是不可想象的。

所谓量子通信(QKD)只能分发一个共享密钥,这实际上是对称加密技术的一个子功能。因此,QKD不具备为互联网提供有效身份认证和数字签名的能力。量子通信的物理原理是依靠硬件方面来追求通信的隐私,误认为通信的隐私等于通信的安全(事实上QKD在隐私方面也有争议[2]),从一开始就误入歧途,陷入深渊。

由于量子通信缺乏身份认证和数字签名功能,为了防止“中间人”攻击,量子通信必须依赖其量子信道和传统验证信道中传统密码的身份认证功能。事实上,夸耀的量子通信更像是过河的泥菩萨——很难自我保护。量子通信甚至不能保护自身的安全。谈论为高端客户提供**的通信安全性是很讽刺的。

更可悲的是,量子通信,一个泥巴菩萨,不得不过河,传统的密码学可能无法挽救它。由于量子通信中的QKD密钥分配是一个漫长而连续的过程,而且“中间人攻击”随时可能发生,在这种情况下,无论采用何种方法进行严格的身份认证,都是不可能完成的任务[3]。

2020年3月24日,英国情报机构国家网络安全中心(NCSC)发布白皮书[4]。白皮书明确否定了量子密钥分发在量子通信中的实用价值,其原因在于“身份认证”这一关键问题。原文如下。

“鉴于QKD在传统的加密密钥协商机制和附加的身份认证中需要特殊的硬件,NCSC不支持在任何政府或军事组织中使用QKD,并告诫在重要的商业通信网络中,特别是在国家重点基础设施领域,不要依赖QKD。”

它不愧为一个老练的英国情报机构。他们对密码系统的独特评价值得业界关注。如果说QKD的三大技术难点,如低比特率、低效率、与互联网不兼容、可信中继站的安全隐患严重,就像三座高不可攀的大山[5],那么缺乏身份认证机制就无法抵御“中间人攻击”是一个深不可测的鸿沟,它们都是量子通信工程道路上的技术障碍。

这里需要强调的是,QKD所面临的四大技术难题都是由物理原理决定的,单靠工程技术的进步是很难做出实质性改变的。残酷的现实是,目前还没有解决这四大技术难题的纸上方案,量子通信工程也不具备最小的可行性,盲目建设的量子通信工程也无法产生任何经济效益。一句话,理论很精彩,现实很骨感,美丽的花朵不一定有效果。

[1] 为了明确数字签名的原则,文件直接以明文形式传送。在许多应用场景中,需要对文件进行加密和传递,但数字签名的原理和方法是相同的。只需添加以下步骤:

Bob随机生成一个加密密钥,利用该密钥对对称发送的文件进行加密,形成密文;

Bob对用Alice的公钥随机生成的加密密钥进行加密,并将加密后的密钥和密文一起传送给Alice;

爱丽丝从鲍勃那里收到密文和加密密钥。首先,她用私钥对加密的密钥进行解密,得到Bob随机生成的加密密钥;

Alice用随机密钥对接收到的密文进行解密,得到文件的明文格式,并丢弃随机密钥;

[2] 量子通信的神话之一:量子通信在理论上是无条件安全的

https://zhuanlan.zhihu.com/p/87875706

[3] 事实上,据我所知,QKD中针对中间人攻击的**认证问题并没有得到很好的解决。这并不简单,因为在协议执行期间需要重新验证。如何在一个正在进行的过程中获取用于这种身份验证的共享密钥位?“实用的”QKD用户也从PRNG中输入了许多共享密钥位

[4] 否决英国情报部门重新发布白皮书

https://www.ncsc.go.uk/whitepaper/quantum-security-technologies

[5] 量子通信的三大技术难点

https://zhuanlan.zhihu.com/p/85323744

https://zhuanlan.zhihu.com/p/85930732

https://zhuanlan.zhihu.com/p/86896032

文章标题:量子通信技术的第四个困境:缺乏身份认证机制,无法抵御“中间人攻击”

文章链接:https://www.btchangqing.cn/35586.html

更新时间:2020年06月09日

本站大部分内容均收集于网络,若内容若侵犯到您的权益,请联系我们,我们将第一时间处理。