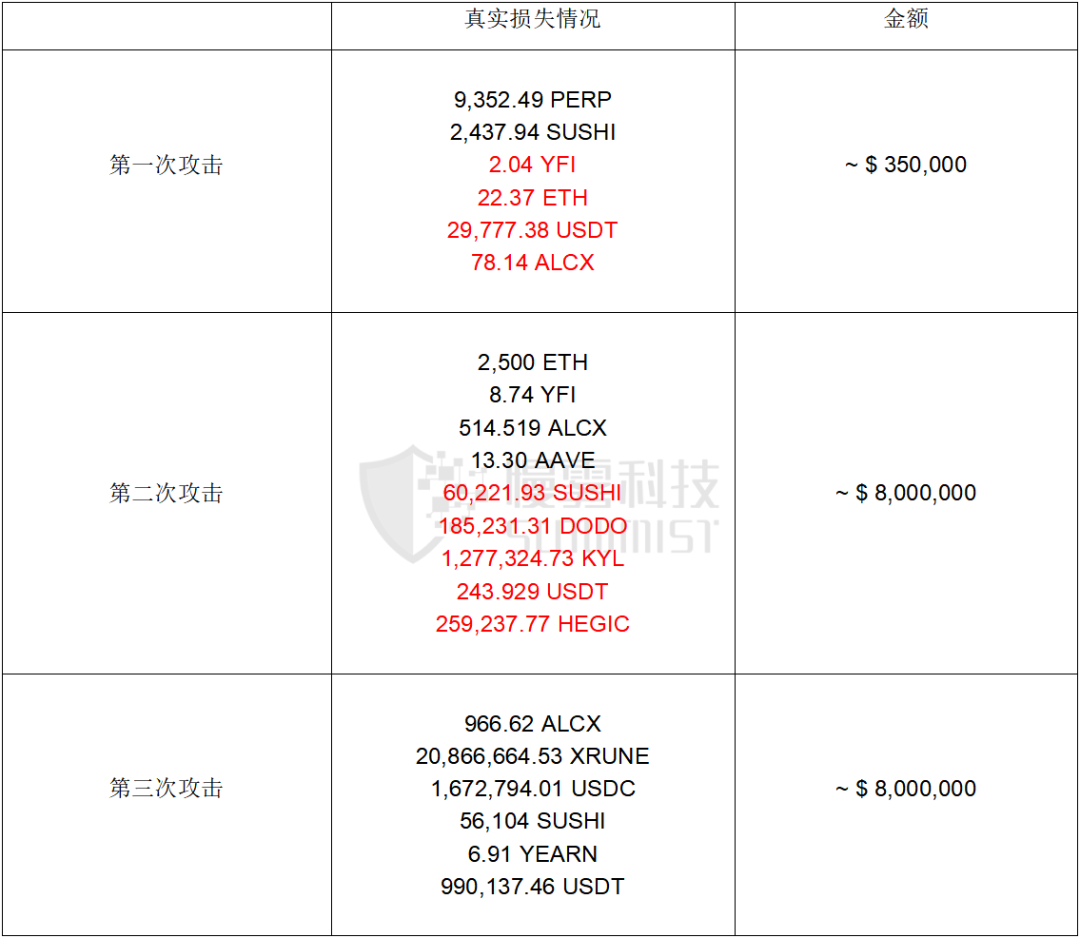

根据团队的分析和统计,THORChain连续遭遇三次攻击,损失如下:

2021年6月29日,THORChain遭到“假充值”攻击,损失近35万美元;

2021年7月16日,THORChain两次遭到“假充值”攻击,损失近800万美元;

2021年7月23日,THORChain又一次遭到袭击,损失近800万美元。

这让人想到:三次攻击的时间如此相似,攻击方式如此相似。犯罪背后的人会是同一个人吗?

AML团队利用旗下MistTrack 反洗钱追踪系统对三次攻击进行了深入追踪分析,为大家还原整个事件的来龙去脉,对资金的流向一探究竟。

第一次攻击:伪造充值漏洞

攻击概述

此攻击是由于THORChain代码中存在逻辑漏洞,即当跨链充值的ERC20代币符号为ETH时,该漏洞会导致充值代币被识别为真实ETH,然后伪ETH可以成功转换为其他代币。此前,慢雾安保团队也进行了分析。有关详细信息,请参阅:假币变脸把戏THORChain跨链系统“假充值”漏洞的技术拆解。

根据THORChain官方发布的回复文章[1],此次攻击造成的损失为:

- 9352.4874282 PERP

- 1.43974743 YFI

- 2437.936 SUSHI

- 10.615 ETH

资本流动分析

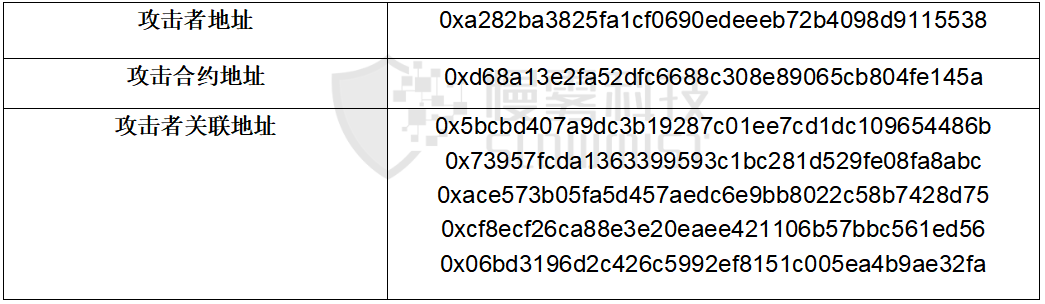

根据与FOG相关的官方地址,攻击者分析如下:

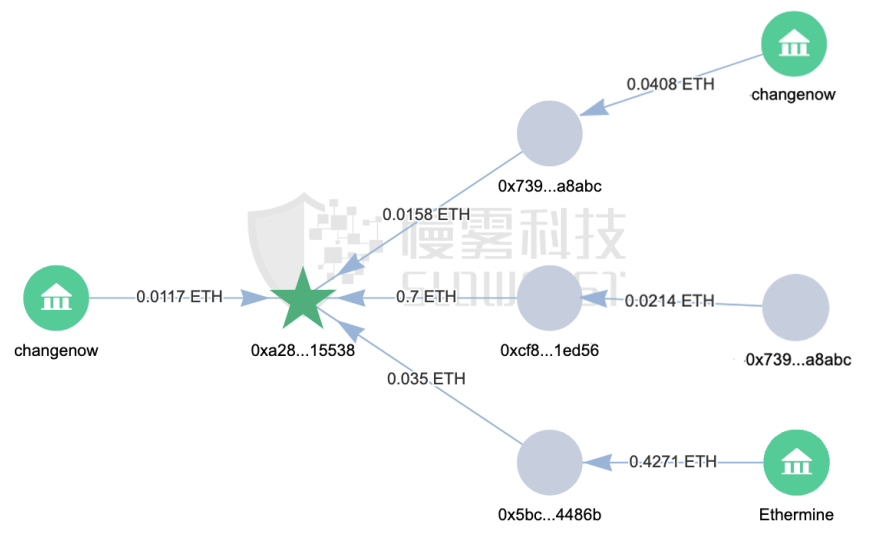

经MistTrack反洗钱追踪系统分析发现,攻击者于6月21日开始准备,并使用匿名交换平台;立即改变;获得初始资金,然后在五天后(6月26日)部署攻击合同。

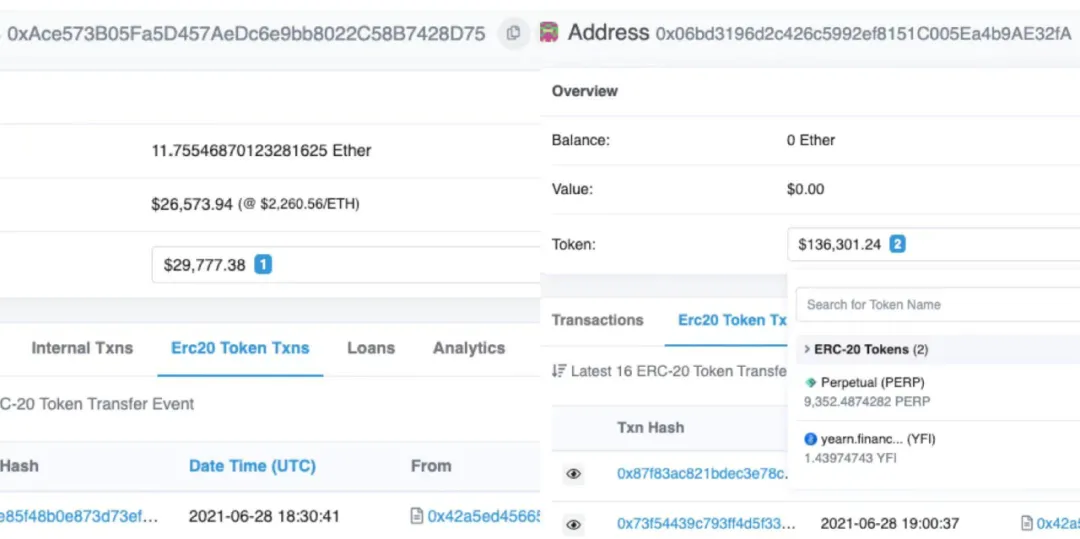

攻击成功后,多个获利地址将攻击获得的ETH转移到混币平台Tornado Cash以便躲避追踪,没有混合货币的资金主要存储在钱包地址(0xace…D75)和(0x06b…..2fa)。

AML团队计算了攻击者利润地址上的资金,发现官方统计数据遗漏了一些损失:

- 29777.378146 USDT

- 78.14165727 ALCX

- 11.75154045 ETH

- 0.59654637 YFI

第二次攻击:错误值导致的错误充值漏洞

攻击概述

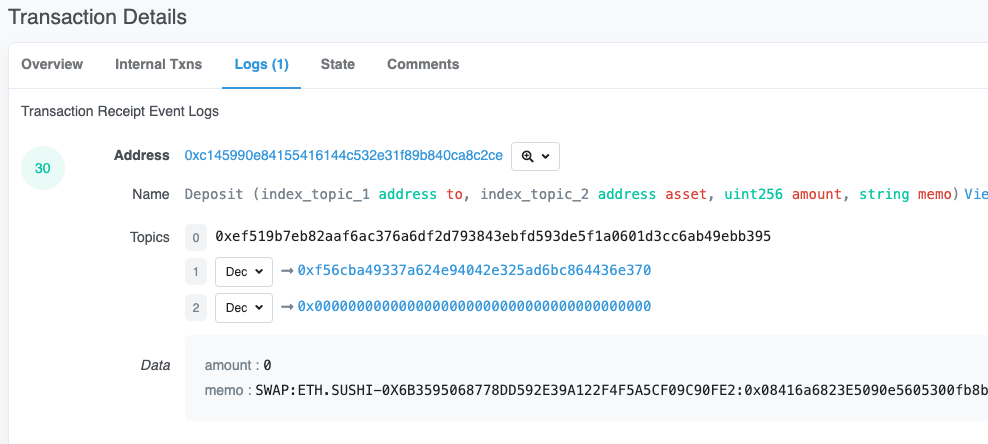

根据分析,攻击者在攻击契约中使用THORChain Router Contract的存款方法,传递的金额参数为0。然后,攻击者发起事务调用攻击契约,并设置值(MSG)。由于thorchain代码存在缺陷,在获取用户充值金额时,交易中的msg.Value会在正确的存款事件中覆盖金额值,导致“白狼空手”的结果。

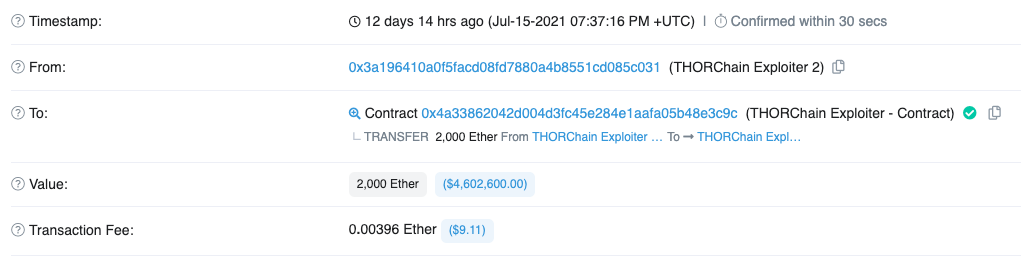

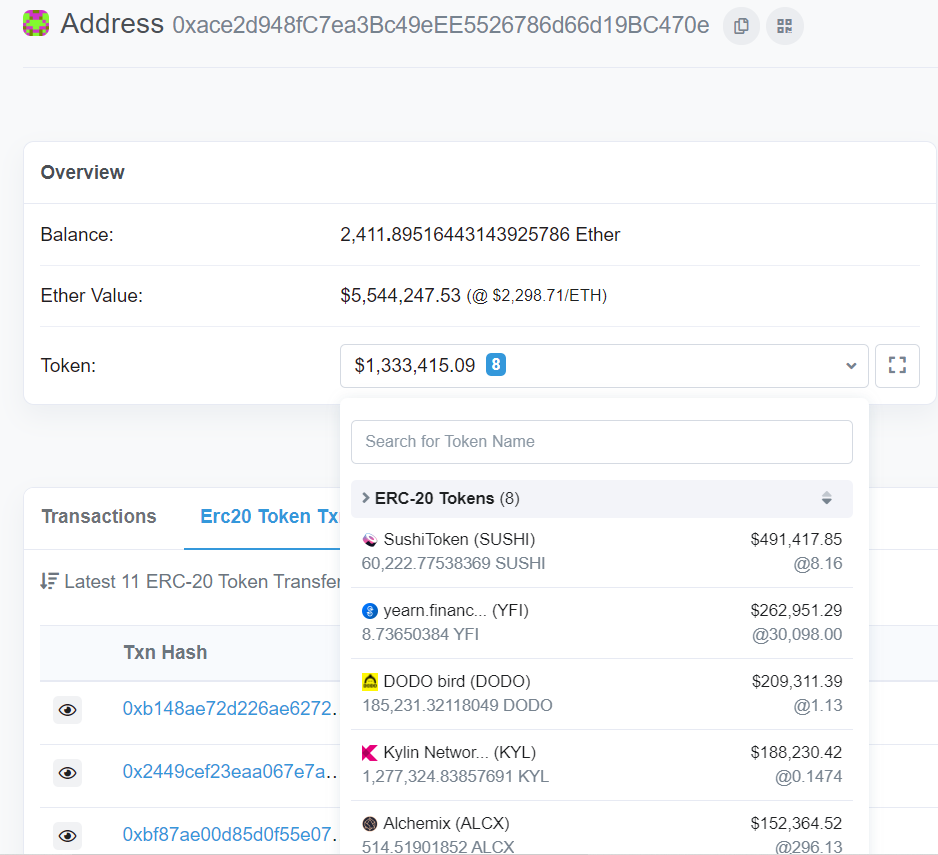

根据THORChain官方发布的回复文章[2],此次攻击造成的损失为:

- 2500 ETH

- 57975.33 SUSHI

- 8.7365 YFI

- 171912.96 DODO

- 514.519 ALCX

- 1167216.739 KYL

- 13.30 AAVE

资本流动分析

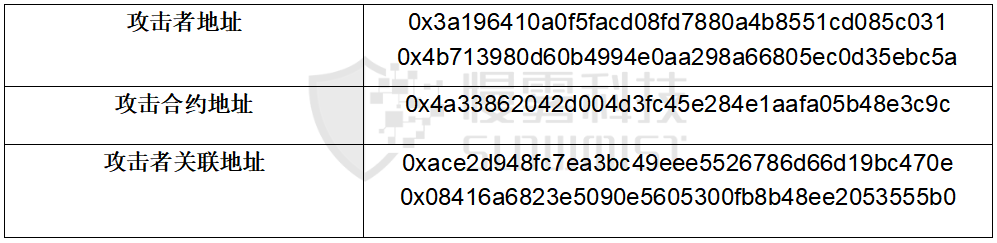

根据AML团队的分析,与攻击者相关的钱包地址如下:

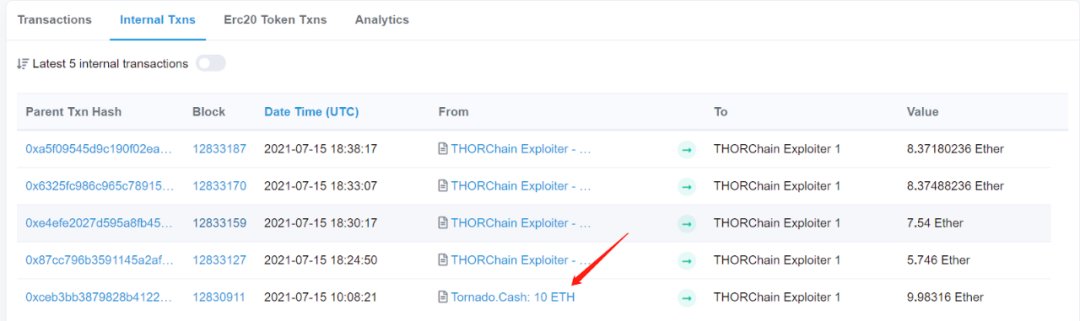

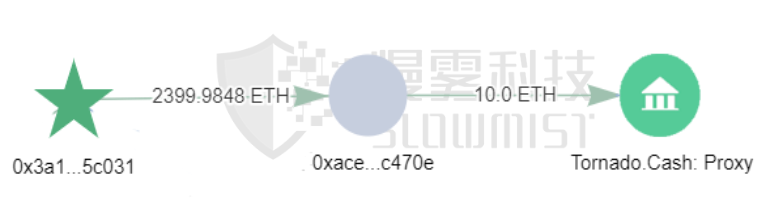

根据misttrack反洗钱跟踪系统的分析,攻击者的地址(0x4b7。。。C5a)向攻击者的地址(0x3a1。。。031),而攻击者地址的初始资金(0x4b7。。。C5a)来自混合货币平台;龙卷风现金;10埃斯转出。

攻击成功后,相关地址将通过攻击获得的硬币转移到地址(0xace。。。70 e)。

获利地址(0xace。。。70E)只有一个转出记录:通过;龙卷风现金;转出10个小时。

AML团队计算了攻击者获利地址上的资金,发现官方统计数据遗漏了一些损失:

- 2246.6寿司

- 13318.35渡渡鸟

- 110108 KYL

- 243.929美元吨

- 259237.77 HEGIC

第三次攻击:退款逻辑漏洞

攻击概述

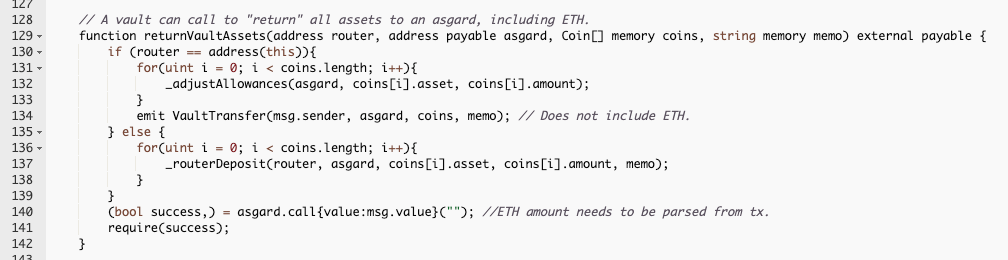

这次攻击与第二次攻击相同。攻击者在自己的契约中部署了一个名为thorchain的路由器攻击契约。

然而,不同之处在于,这次攻击者利用了THORChain路由器契约中关于退款的逻辑缺陷。攻击者调用returnvaultassets函数并发送少量ETH,并将攻击契约设置为Asgard。然后,当THORChain路由器契约向Asgard发送ETH时,Asgard,即,攻击契约触发存款事件。攻击者任意构造资产和金额,并构造一个不合格的备忘录,使THORChain节点程序无法处理它,然后根据程序设计输入退款逻辑。

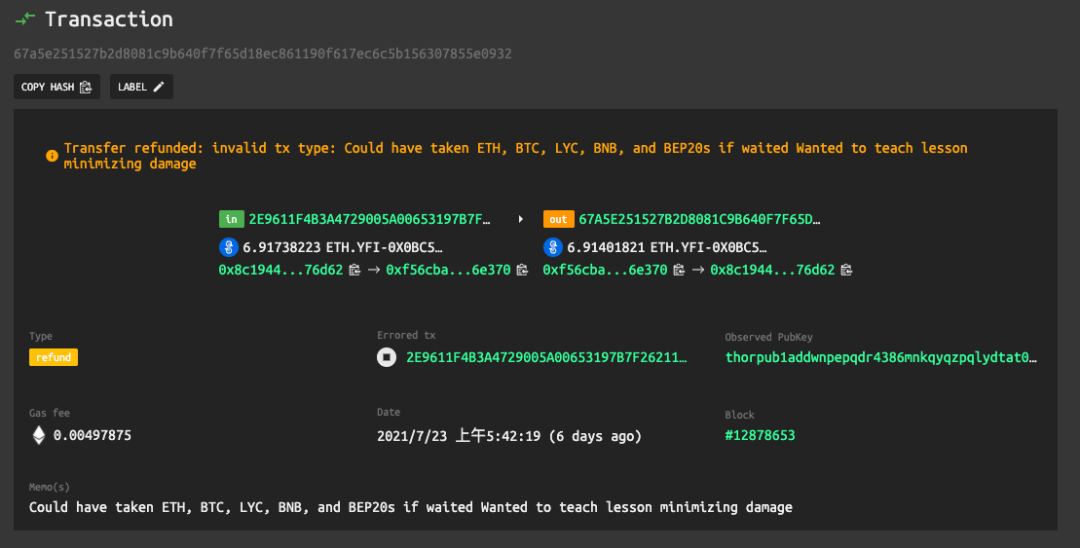

(来自viewblock的屏幕截图)

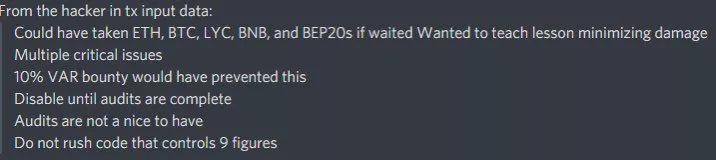

有趣的是,Twitter用户整理了攻击交易中的备忘录,发现攻击者高呼官方THORChain,称其发现了多个严重漏洞,并可能窃取ETH/BTC/C/BNB/bep20和其他资产。

(图片来源于https://twitter.com/DeFix/status/1418338501255335937 )

根据THORChain官方发布的回复文章[3],此次攻击造成的损失为:

- 966.62 ALCX

- 20,866,664.53 XRUNE

- 1,672,794.010 USDC

- 56,104 SUSHI

- 6.91 YEARN

- 990,137.46 USDT

资本流动分析

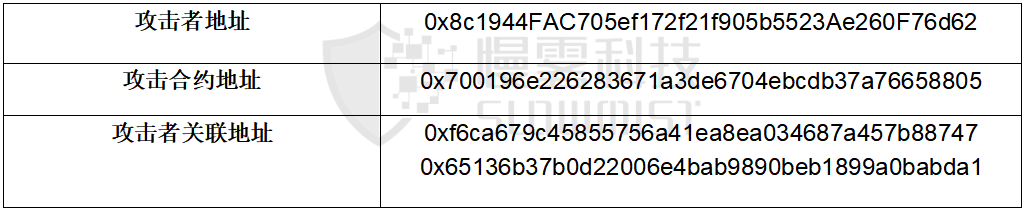

根据 AML团队的分析,与攻击者相关的钱包地址如下:

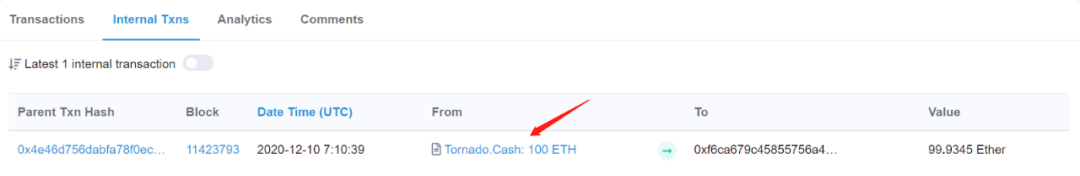

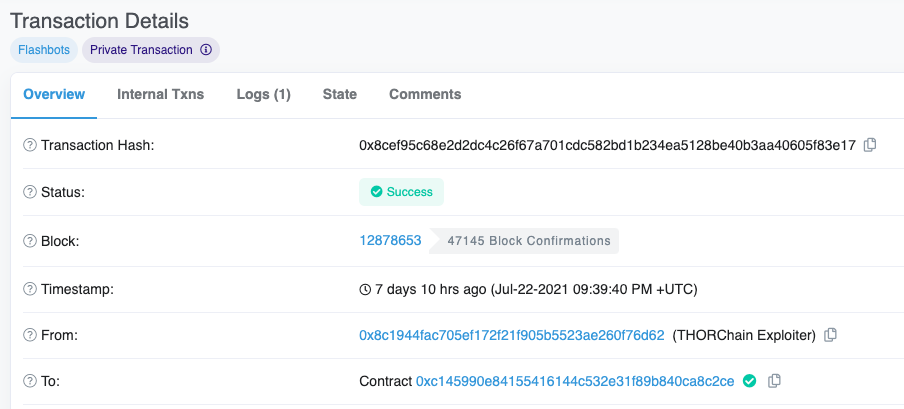

攻击者地址 (0x8c1…d62) 的初始资金来源是另一个攻击者地址 (0xf6c…747),而该地址 (0xf6c…747) 的资金来源只有一笔记录,那就是来自于 Tornado Cash 转入的 100 ETH,而且时间居然是 2020 年 12 月

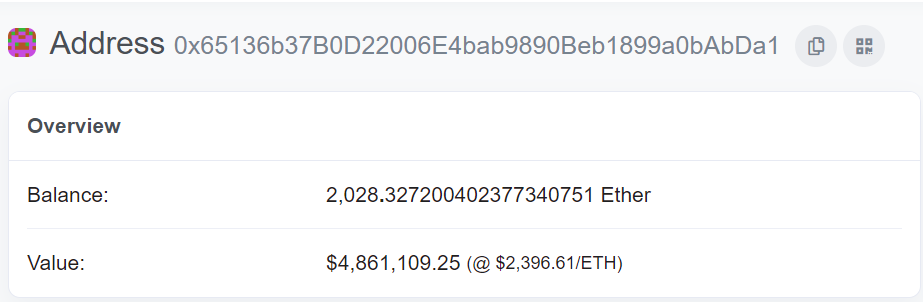

成功攻击后,攻击者将资金转移到获利地址(0x651。。。DA1)。

总结

通过以上分析可以发现,三次攻击的初始资金来自匿名平台(changenow和tornado cash),表明攻击者具有一定的“反侦察”意识,第三次攻击的交易为私人交易,这进一步增强了攻击者的匿名性。

从三次攻击涉及的钱包地址判断,这并不是巧合,也不可能确定是同一个攻击者。从资金规模上看,从第一次攻击到第三次攻击,THORChain窃取的资金数额不断增加,从14万美元增加到近千万美元。然而,从三次袭击中获得的大部分资金没有实现,袭击之间的区间相对较短。慢雾反洗钱小组综合了各种线索,推断可能是同一个人干的。

到目前为止,在三次攻击之后,攻击者的资金保留地址总余额接近1300万美元。经过三次攻击后,THORChain损失超过1600万美元!

(根据发布的代币价格计算)

凭借i系统和AML系统中近2亿个地址标签,misttrack反洗钱跟踪系统已全面覆盖全球主流交易所,服务50多个客户,追回资产超过2亿美元。对于thorchain攻击;AML团队将继续监控被盗资金的转移,屏蔽所有攻击者控制的钱包地址,并提醒交易所和钱包加强地址监控,避免相关恶意资金流入平台。

跨链系统的安全性不容忽视。慢雾技术建议项目方在设计交叉链系统时,应充分考虑不同公链中不同代币的特性,充分实施“虚假充值”测试,并在必要时与专业保安公司联系进行安全审计。

文章链接:https://www.btchangqing.cn/307299.html

更新时间:2021年08月02日

本站大部分内容均收集于网络,若内容若侵犯到您的权益,请联系我们,我们将第一时间处理。