北京时间6月23日消息,peckshield的“paidun”警告显示,BSC链上收入聚合器元素财务中与神经相关的机关*池遭到闪电贷款攻击。

peckshield“paidun”通过跟踪分析发现,此次攻击是由于element finance的emergencyburn()余额计算错误造成的,破坏机制没有实现,导致攻击者获利近460万美元;

有意思的是,几个小时后,昨天刚刚从“不可能融资”中募集了近50万元资金的攻击者利用“十一融资”的漏洞,通过闪贷攻击获利近52万元。

第一个攻击者创建了四个合同并进行了五次攻击。

Peckshield以契约0x8b29为例来描述攻击过程

首先,攻击者从pancakeswap借用953869.6 busd,将340631.2 busd换成474387.75 NRV;

然后,攻击者向pancakeswap中添加474378.75个nerve和366962个busd流动性,获得411515.3个LP token;

攻击者将411515.3 LP token放入element finance中与nerve相关的机*池,获得411515.3 11 nrvbusd LP token;

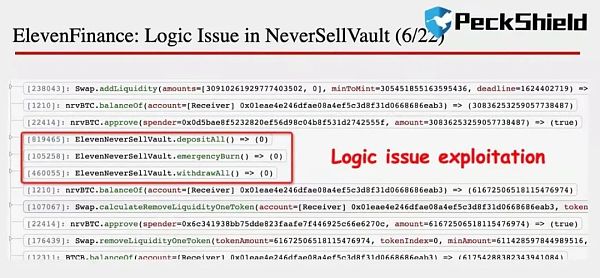

当攻击者提取pancake LP代币时,elevenneversellvault中的emergencyburn()函数应该销毁11个nrvbusd LP代币来替换pancake LP代币,但是emergencyburn()不执行burn操作,这使得攻击者从这个逻辑错误中获利。

攻击者创建一个0x01ea的契约并借出30.9btcb;0xc0ef借给285.66 ETH的合同和0x87e9借给2411889.87 busd和7693 busd攻击的合同。

攻击者很难使用集成的第三方契约功能来检测此类问题。例如,在以前的案例中,派克希尔德“派盾”帮助瑞利资本避免更大损失。在定位漏洞的根本原因时,由于契约交互容易干扰安全人员的判断,peckshield“send shield”建议,开发人员应小心与任何第三方协议交互。

在集成第三方协议并将其部署到生产环境之前,DeFi协议的开发人员应充分了解合同及其分支项目的操作。在项目上线之前,DeFi协议的开发人员应该将其部署到测试网络上,及时测试和检查事务记录中的异常情况。

“太快了。从契约部署,到攻击完成,甚至再到攻击,攻击者都无法快速反应”,因此,事前审计、事中应对、及时有效的安全解决方案是必不可少的。没有人知道攻击者是否会在下一秒发动攻击,”peckshield的安全人员说

文章链接:https://www.btchangqing.cn/289079.html

更新时间:2021年06月23日

本站大部分内容均收集于网络,若内容若侵犯到您的权益,请联系我们,我们将第一时间处理。