前言

该微博称,6月10日,BSC链上的evoDeFi项目遭到闪电贷款攻击。我们知道创宇区块链安全实验室是第一个跟踪和分析事件的实验室。

分析

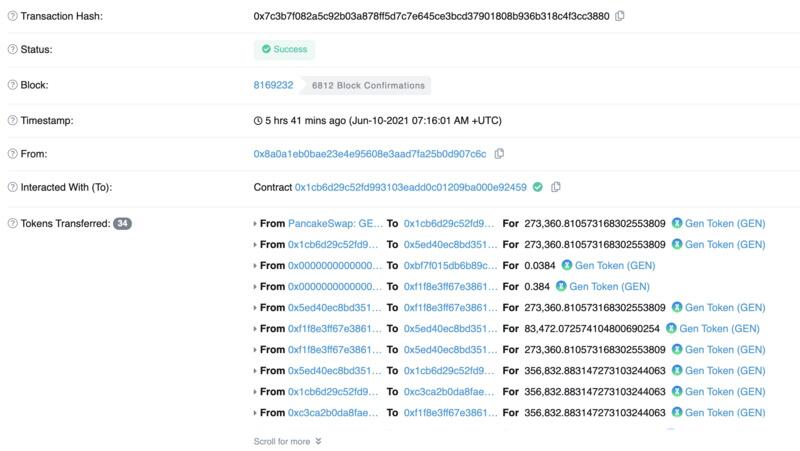

攻击者:

0x8a0a1eb0bae23e4e95608e3aad7fa25b0d907c6c

攻击契约:

0x1cb6d29c52fd993103eadd0c01209ba000e92459

攻击发送:

0x7c3b7f082a5c92b03a878ff5d7c7e645ce3bcd37908b936b318c4f3cc3880

分包合同1:

0x5ed40ec8bd35134f273ec8ceae1170b783fd8c9

分包合同2:

0xc3ca2b0da8fae38b343ec3dcdbec79255c19f397

分包合同3:

0x79b105423e72e8ae9f4b7972f61fb1126c49a034

分包合同4:

0X00A8B07A2087BD612996D4C693C385C5C12

分包合同5:

0X7C5D8EC1ED40FD6C670FC552A4D48BBE262

分包合同6:

0x78e480357852a2610951437e764702b8188b36d2

主厨:

0xf1f8e3ff67e386165e05b2b795097e95aac899f0

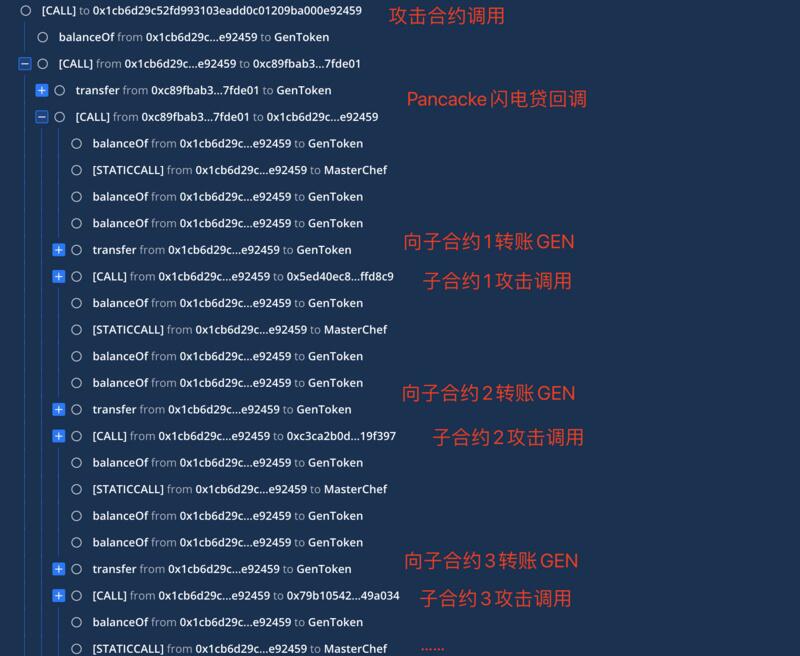

攻击过程

通过pancake闪贷贷款273360.811 Gen

将所有Gen转移到sub contract并调用sub contract 0x6ead30df方法

调用MasterChef的存款功能来注册所有Gen

调用MasterChef的depositnft函数生成gennft

调用MasterChef的updatepower函数进行更新,由于updatepower函数的设计缺陷,没有更新rewardde

调用MasterChef的提现功能,将所有已质押的gen进行赎回,奖金发放是由于上一步更新缺陷造成的

所有有利可图的发电机将通过分包合同转移函数转移回攻击合同0x1cb6

通过6个分包合同重复上述2-7步,利润总额为455576.855 Gen

总结

由于MasterChef合同中函数更新逻辑的设计缺陷,导致奖励的扣除部分没有更新,从而导致攻击者套利。BSC链上频繁发生攻击事件,因此需要对协议的安全性给予足够的重视。

文章标题:基于BSC链的evodefi攻击分析

文章链接:https://www.btchangqing.cn/284408.html

更新时间:2021年06月16日

本站大部分内容均收集于网络,若内容若侵犯到您的权益,请联系我们,我们将第一时间处理。