原题:贝尔金融遭闪贷攻击,叉形曲线的潘多拉盒子已经打开?

北京时间5月30日消息,peckshield的“paidun”警告显示,belt finance,一个结合BSC链上多策略收益优化的AMM协议,遭到了闪电贷款的攻击。

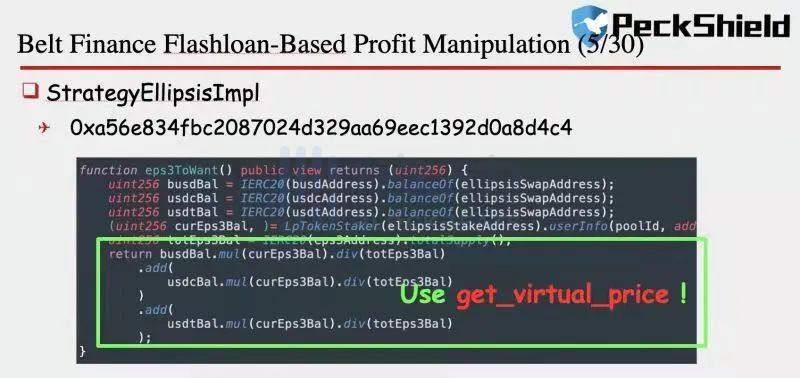

通过跟踪分析,派克希尔德“派顿”发现,攻击源于攻击者多次买卖巴士德,并利用巴士德战略平衡计算中的漏洞,操纵巴士德价格牟利。

有趣的是,ellisis是一个由curve授权的项目,即以太坊上的DeFi协议。从之前与curve有关的攻击来看,潘多拉魔盒又打开了吗?

攻击过程如下:

在第一步中,攻击者从pancakeswap借了8笔快速贷款:

翻转WBNB-BUSD:107736995.2 BUSD;

翻转USDC-BUSD:38227899.2 BUSD;

翻转总线DT-BUSD:153621552.7总线;

翻转DAI总线:31372406.8总线;

翻转UST-BUSD:17505135.1 BUSD;

翻转VAI-BUSD:17294888.2总线;

翻转羊驼-BUSD:10828766.5 BUSD;

FLIP CAKE-BUSD:10728353.2总线;

其中1000万总线存储在bellipsis总线策略中;

第二步是将1.87亿巴西第纳尔存入bvenuusd策略,然后通过省略号合同将1.9亿巴西第纳尔转换为1.69亿美元;

重复7次pick change charge操作:攻击者从策略bvenuuds中提取更多busd,通过省略号契约将1.9亿busd转换成1.69亿USDT,并将busd存储到bvenuusd策略中;

由于beltbushd的价格取决于所有机*池余额的总和,攻击者将busd存储到bvenuushd策略中,然后提出busd策略。理论上,由于资产数量不变,即使攻击者多次重复操作,也不会获利。然而,如果操纵其他策略,贝尔特美元的价格将受到影响。

在这次攻击中,攻击者通过多次买卖busd来操纵价格,然后利用bellipsis策略平衡计算中的漏洞。

随后,攻击者通过nerve(anyswap)跨链桥将收购的资产分批转换为ETH,peckshield“paidun”coinholmes的反洗钱态势感知系统将继续监控资产的变化。

这是本周BSC链上发生的第四起安全事件。本周,我们对fork pancake Bunny和Uniswap的安全事件进行了警报和分析。对BSC链的攻击呈现加速和增长的趋势。以太坊 DeFi攻击者再次攻击还是出现了新的模仿者?

当攻击加速时,整个DEFI字段的安全基础是值得重新审视的,攻击者瞄准的是不止一颗新星。Peckshield“paidun”建议fork-curve的DeFio协议必须检查代码本身以消除类似的漏洞,或者寻求专业的代码审计团队的帮助。失败的派对永远不会太迟。

文章标题:本周第四次进攻:一带一路金融进攻过程分析

文章链接:https://www.btchangqing.cn/269770.html

更新时间:2021年05月31日

本站大部分内容均收集于网络,若内容若侵犯到您的权益,请联系我们,我们将第一时间处理。