托尔是什么?

Tor是一个免费的开源匿名/隐私工具,旨在保护用户的位置和身份。该名称来源于原始软件项目名称的首字母缩写词洋葱路由器。这指的是Tor保护用户数据的方式,它使用类似于洋葱的加密层对数据进行包装。

Tor使用一种最初由美国海军开发的独特系统来保护政府情报通信。海军研究实验室在免费许可下发布了Tor代码,Tor项目成立于2006年。在电子前沿基金会(EFF)的帮助下,Tor的进一步研究和开发作为一个免费的开源项目继续进行。Tor web服务由来自世界各地的志愿者组成,不受任何公司或政府机构的控制。

Tor网络服务是Tor项目的核心。Tor浏览器和其他工具(如OnionShare)在Tor网络上或通过Tor网络运行。这些工具旨在使Tor网络的使用尽可能简单和安全。

一些工具,如Tor浏览器包,以可下载和可安装包的形式提供,其中包含使用Tor网络的所有匿名内容。

几乎任何可以配置为使用Socket Secure (SOCKS)**的网络工具或应用程序都可以设置为使用Tor网络服务。

Tor是如何工作的?

在Tor数据进入Tor网络之前,它被绑定到一个相同大小的加密数据包的嵌套层中。然后,这些数据包通过一系列由志愿者操作的被称为中继节点的服务器进行路由。每次Tor数据通过其中一个中继时,都会删除一层加密以显示下一个中继的位置。当数据到达其路径中的**一个中继时,**一层加密被删除,数据被发送到其最终目的地。

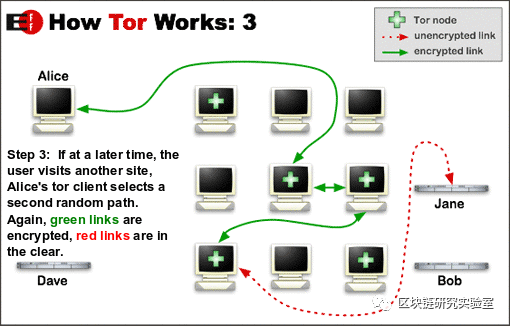

中继节点(如I2P节点)负责创建跳转,数据通过这些跳转在Internet上到达预定目的地之前进行路由。它们的工作方式是通过网络上的中继逐步建立加密连接。电路每次扩展一跳。沿途的每个中继器只知道哪个中继器提供数据,哪个中继器提供数据。没有一个中继器知道包所经过的完整路径。同样,没有请求使用相同的路径。随后的请求被赋予一个新的循环,以防止人们将用户以前的操作与新操作关联起来。这个过程也称为洋葱路由,如图4所示:

的。洋葱地址指向Tor网络上的一个资源,称为隐藏服务或洋葱服务。通常只有洋葱网络可以用来访问洋葱服务。例如,如果你访问了几乎洋葱地址的搜索引擎(https://3g2upl4pq6kufc4m.onion/),请求将通过Tor网络路由,而客户端将不知道服务器主机的IP地址。洋葱地址实际上是没有意义的,不是通过Tor网络路由和解析的。Tor客户端和。之间的通信。洋葱网站不应该离开Tor网络,因此网络流量比公共托管网站更安全、匿名。的。洋葱地址是一个不容易记住或找到的域名,因为没有目录服务。它通常由加密散列的公钥上生成的不透明的、非助记符的、16个字符或56个字符的字母数字字符串组成。**域(TLD)。洋葱不是一个真正的领域,不能在互联网上找到或查询,但只有在Tor网络。

Tor网络中中继节点的特殊用途使网络具有以下重要特征:

1. 网络的稳定性与网络中中继节点的数量成正比。中继节点数量越少,网络越不稳定。

2. 网络安全也与中继节点的数量成正比。具有更多活动中继节点的网络更不容易受到攻击。

3.**,网络速度与中继节点的数量成正比。节点越多,网络越快。

Tor中继器/节点路由类

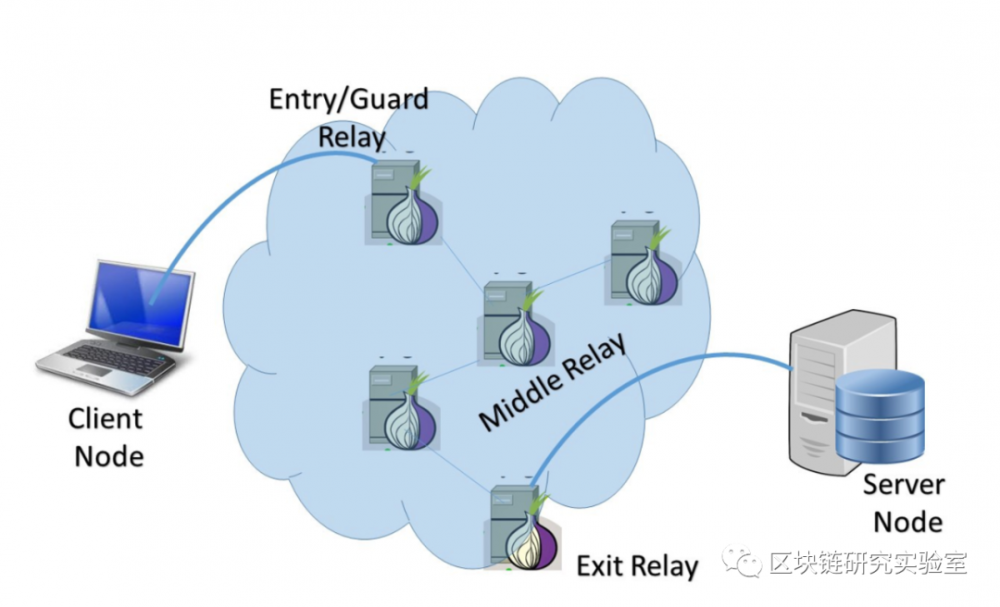

Tor的中继节点并不都具有相同的功能。如图5所示,继电器节点有四种类:入口或保护继电器节点、中间继电器节点、出口继电器节点和桥接继电器节点。

保护或进入继电器(非退出继电器节点)节点

被保护的继电器节点是Tor电路中的第一个继电器节点。每个想要连接到Tor网络的客户端将首先连接到安全中继节点。这意味着受保护的中继节点可以看到试图连接的客户机的IP地址。值得注意的是,Tor已经发布了其受保护的中继节点,任何人都可以在web站点上看到它。因为可以看到客户端的IP地址,所以在某些情况下攻击者会使用电路指纹来过滤网络上的流量。

中间继电器节点

中间中继节点覆盖了Tor网络的大部分,起到一个跳转的作用。它们由中继器组成,中继器以加密格式传输数据。没有哪个节点比它的前辈和后代知道得更多。所有可用的中间中继节点向受保护的中继节点和退出中继节点显示自己,以便任何中间中继节点都可以连接到它们进行传输。中间中继节点永远不能是网络中的出口中继节点。

出口继电器节点

出口中继节点作为Tor网络与Internet之间的桥梁。它们是面向Internet的公共中继,其中**一层Tor加密被从通信流中移除,然后Tor网络可以作为正常通信流并入Internet,从而到达Internet上期望的目的地。

Tor客户端将看到所连接的服务(web站点、聊天服务、电子邮件提供者等)上的出口中继的IP地址,而不是Tor用户的实际IP地址。因此,导出中继节点所有者经常受到许多投诉、法律通知和关闭威胁。

桥中继节点

如前所述,Tor网络的设计意味着Tor中继的IP地址是通用的。因此,Tor可能会被政府或ISP黑名单这些公共Tor节点的IP地址。为了响应阻塞策略,应该使用一种称为桥的特殊中继,它是网络中的一个节点,不在公共Tor目录中列出。安装Tor浏览器软件后,会进行网桥选择,从而降低投诉得到处理或isp和政府屏蔽互联网流量的可能性。

桥接中继节点是为那些希望在家里运行Tor、具有静态IP地址或没有太多带宽可供捐赠的人设计的。

匿名使用Tor的缺陷——坏了?

虽然Tor网络上节点之间的通信是加密的,但这并不保证用户匿名。匿名使用Tor有很多陷阱。

互联网浏览器和操作系统看起来像是对url的简单请求,可能会使某人匿名。

以前的Tor设置要求用户知道如何在操作系统和/或浏览器中配置他们的**设置,以便使用Tor服务。这是容易出错或不完整的,一些用户信息或细节可能会泄露出去。

例如,如果network.proxy。socks_remote_dns在FireFox中未设置为true,直接用于Tor网络的域名系统(DNS)请求,即洋葱地址,可以直接发送到公共DNS服务器。这些DNS请求可用于跟踪用户可能正在浏览的位置,从而使用户匿名。

如果正确地设置Tor服务或正确地使用Tor浏览器,Tor将不会中断。做一些消除用户匿名性的事情是非常容易的,例如使用旧的浏览器或工具,这些工具没有配置为通过Tor web服务**所有流量。

另一个例子是,如果用户登录到Facebook或Gmail等远程服务,他们在网站上的匿名性就会消失。许多人不知道的是,其他网站使用的跟踪技术,如cookie,也可以使其他网站的用户匿名。

以下是发现Tor的两个真实例子:

1. 2013年12月16日,哈佛大学收到**威胁,追踪到Eldo Kim,他是少数几个在校园网络上发送电子邮件时使用Tor的人之一。在被审问后,金姆承认他制造了一个**威胁的恶作剧,因为他想退出考试。

2. Hector Xaier Monsegur (Sabu)通常使用Tor连接IRC,但被发现一次都没有使用,联邦调查局发现了他的家庭IP。被捕后,他开始与联邦调查局合作。与Jeremy和middot在IRC上的Monsegur;在与杰里米·哈蒙德的谈话中,哈蒙德详细说明了他之前被捕的地点以及他参与的其他组织。这有助于减少嫌疑人的数量,联邦调查局能够获得法院命令,在哈蒙德使用Tor的时候监控互联网接入和连接。

优点和缺点

Tor的优点:

它是免费和开源的。

它支持Linux、OSX和Windows。

对于受支持的操作系统,它很容易安装。

它不受公司或政府机构的控制。

Tor的缺点:

它可能很慢。

它不一定加密离开出口节点的数据。数据可以被拦截。

它并不能阻止人们匿名化自己。

它不能阻止拦截器知道您正在使用Tor。

由于其安全性和隐蔽性,网络对用户来说并不友好。

它的节点(中继/桥接)由志愿者运行,有时它们可能不可靠。

结论

简而言之,Tor和I2P是两种匿名处理和加密传输数据的网络。每个网络都是为其自身的功能而设计的。I2P网络被设计成以点对点的格式传输数据,而Tor网络用于对Internet的私有访问。

关于Tor,应记住以下几点:

1. 匿名不是保密;Tor本身并不保证匿名性。完全匿名有很多障碍,不仅是技术上的,还有人。

2. Tor不是虚拟专用网(VPN)。

3.离开Tor网络的Tor数据可以被拦截。

4. 广泛的研究已经存在,并将继续在各自的操作设计中寻找提高这些网络安全性的方法。

文章标题:隐私加密系列|详细介绍匿名网络协议tor

文章链接:https://www.btchangqing.cn/26838.html

更新时间:2020年05月27日

本站大部分内容均收集于网络,若内容若侵犯到您的权益,请联系我们,我们将第一时间处理。