作者| TrueDei

主编|吴兴玲

生产的CSDN博客

黑客居然发现我在我头上?

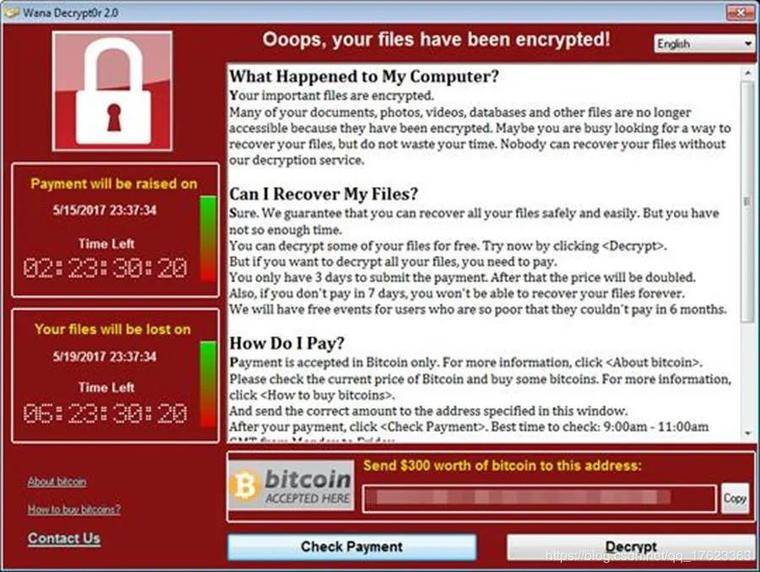

这件事已经进行了很长时间了。那是一个博客大二的一年,因为我经常参加一些比赛,主要是为了部署参加比赛的作品。突然有一天,当我打开云服务器时,所有文件不再可用,并且每个文件具有相同的内容。让我将比特币转移到这个钱包。经过检查,我发现它是被黑客勒索的。这是真的。

当时我想:幸运的是,上面没有什么重要的。

其实我很高兴,哈哈,很幸运被黑客勒索,甚至被黑客盯着,我也很高兴。

由于以前没有安全感,所以我不知道您是否与我相同:

1. Linux内核安全模块已关闭;

2.关闭防火墙,允许所有数据报通过;

3.为方便起见,请始终使用超级用户超级用户操作;

4. root超级用户的密码为“ super simple”,密码为“ 123456”

现在我有了安全感,我回想起这件事真的很糟糕。让我通过本文简要地讨论一下。遇到这样的事情我们该怎么办。

如果本文对您有用,请不要忘记喜欢它并发表评论。

事件原因

Linux发行版很多,手指和脚趾也不可数。至于为什么会有如此多的发行版,因为Linux的内核是开源的,所以每个人都可以开发自己的Linux版本,请跟我来,下一篇文章将带您开发自己的Linux版本。有许多基于GNU / Linux的操作系统,例如Debian,SuSE,Gentoo,RedHat和Mandria。

其中,Debian是一个备受推崇的,技术先进且得到良好支持的发行版。基于Debian的Ubuntu是一个免费和开放源代码的操作系统,并且向用户分发了自己的发行版(每六个月发布一次)。从根本上讲,它简单易用([usable]可以使用),有望在18个月内实现。每个版本的安全升级支持。 Ubuntu随附了新版本的Gnome桌面,该桌面具有大量服务和桌面应用程序。 Ubuntu非常重视系统的安全性。它使用sudo工具。与系统有关的所有任务均使用此命令并输入密码;与具有系统管理员帐户的传统管理系统相比,它具有更好的安全性。

其二.为什么我喜欢Linux?

本文选择在Deepin下远程安装在虚拟机中的Centos7的Linux发行版,它将带您广泛涉猎。因为我喜欢在Deepin下工作,但是服务器版本更喜欢Centos系列。我在第一年(2014年)就从Centos 5.x开始接触Linux,现在(2020年)我是一名初中生,已经有了Centos 8。我一直想念Centos系列,我也是Centos的小粉丝。

**,赞美深度版Linux

我必须在这里赞扬Deepin的发行版,这真的很棒:

真的很方便,很容易。自从我改用Linux以来,我的工作效率也有了很大的提高(仅出于个人观点。如果您冒犯了您,请随意喷洒我。别介意,但我真的很喜欢Linux),但是在Windows无法使用。

如果我打开一个MySql:

1.在Windows下:一点点打开,然后一点一点地打开。

2.在“深度学习”下:直接按CTRL + ALT + T,调出终端。

输入sudo docker直接启动mysql57,哈哈,我觉得生活已经达到顶峰,太酷了,太高兴了。这是我使用Docker安装的MySql。

防止攻击操作

回到真相,开始通过五个等级,削减六个

尽管攻击是不可避免的,但可以加以防御或预防。一句话不怕一万,但以防万一。将它放在这里是适当的。

一旦我的阿里云服务器被黑客勒索,并要求我提供比特币。

图片是在Internet上找到的,您可以忽略它,只看它,不在乎,重要的是文章的内容,没有时间拍摄屏幕截图:

因为它是个人服务器,所以它没有太多价值,并且其中的任何内容都不重要。我关闭了防火墙,我也关闭了Linux内核机制,并且root密码也很简单。被黑客勒索,没有损失。

1.防止猜测攻击

1.增加知识:什么是猜测攻击

如果您没有系统地参加“网络安全”课程或相关课程,则可能不了解具体原理。有很多方法,以下是从百度百科借来的:

(1)字典攻击

由于大多数人使用普通词典中的单词作为密码,因此发起字典攻击通常是一个不错的起点。字典攻击使用包含大多数字典单词的文件,并使用这些单词来猜测用户的密码。使用10,000字的字典通常可以猜出系统中70%的密码。在大多数系统中,与尝试所有组合相比,词典攻击可以在很短的时间内完成。

(2)强迫攻击

许多人认为,如果您使用足够长的密码,或使用足够完整的加密模式,则可以拥有牢不可破的密码。实际上,没有牢不可破的密码,这只是时间问题。如果您有一台速度足够快的计算机,可以尝试字母,数字和特殊字符的所有组合,那么您最终将能够破解所有密码。这种攻击称为蛮力攻击。要使用强制攻击,请以字母a开头,尝试使用aa,ab,ac等,然后再使用aaa,aab,aac …

攻击者可以利用分布式攻击。如果攻击者想在最短的时间内破解密码,则不必购买很多昂贵的计算机。他会闯入拥有大量计算机的几家公司,并利用它们的资源来破解密码。

(3)NTCrack

NTCrack是UNIX破解程序的一部分,但在NT环境中进行破解。 NTCrack与UNIX中的破解类似,NTCrack的功能非常有限。它不会像其他程序一样提取密码哈希,它的工作方式类似于NTSweep。必须为NTCrack提供用户ID和密码组合进行测试,然后程序将告诉用户是否成功。

(4)PWDump2

PWDump2不是密码破解程序,它可用于从SAM数据库提取密码哈希。 L0phtcrack具有内置的此功能,但是PWDump2仍然非常有用。

首先,它是一个易于使用的小命令行工具,可以提取密码哈希。其次,在很多情况下,L0phtcrack的版本无法提取密码哈希。例如,SYSTEM是可以在NT下运行的程序,并为SAM数据库提供了强大的加密功能。如果使用SYSTEM,则L0phtcrack无法提取散列密码,但仍可以使用PWDump2。密码必须使用PWDump2,因为系统使用更强的加密模式来保护信息。

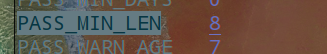

2.设置最小密码长度和最小使用时间

密码是验证系统中用户身份的主要方法。安装系统时,密码的默认最小长度通常为5,但是为了确保不容易被猜出和攻击,可以增加密码的最小长度,例如至少8。您需要在文件/ etc / login中修改参数PASS_MIN_LEN。防御同时,应限制密码使用时间,以确保定期更换密码。建议修改参数PASS_MIN_DAYS。具体步骤如下:

(1)设置密码的最小长度

您可以通过grep进行过滤以查看:

PASS_MIN_LEN默认为5

[[受电子邮件保护]〜]#cat /etc/login.DeFis | grepPASS_MIN_LEN#PASS_MIN_LENMinimumacceptablepasswordlength.PASS_MIN_LEN5 [[受电子邮件保护]〜]#[[受电子邮件保护]〜]#

输入修改:

[[电子邮件保护]〜]#im /etc/login.DeFis

如果您没有权限,请使用root用户进行修改:

[[受电子邮件保护]〜]#ll /etc/login.DeFis-rw-r–r-。 1rootroot202811January42016 / etc / login.DeFis [[受电子邮件保护]〜]#

如果配置内容太多,可以使用吗?或/进行查询:如果您仍然不熟悉,可以看一下我的文章“ i / im虐待我数千次,我将继续保持i / im为初恋”

更改为您要修改的8:

只需保存即可。

(2)设定最短使用时间

最小密码使用时间由PASS_MIN_DAYS参数确定,因此请修改PASS_MIN_DAYS参数。

单位:天

您可以看到默认值为0,它将永远不会过期。

[[受电子邮件保护]〜]#cat /etc/login.DeFis | grepPASS_MIN_DAYS#PASS_MIN_DAYS密码更改之间所允许的最少天数。PASS_MIN_DAYS0[[受电子邮件保护]〜]#

此修改将在30天后过期:

2.防止因用户遗忘而忘记取消帐户而造成的隐患

如果用户在离开时忘记取消帐户,可能会给系统安全带来隐患。

1.设置用户超时注销

您可以修改/ etc / profile文件,以确保一段时间不活动后该帐户自动注销系统。使用im之类的编辑器打开和编辑文件/ etc / profile,在/ etc / profile文件中添加“ TMOUT = 600”行,然后所有用户在无操作600秒后将自动注销。

2.测试

如果要现场测试,可以将其修改为30秒等,然后生效:

[[受电子邮件保护]〜]#源/ etc / profile [[受电子邮件保护]〜]#

试验结果:

3.解决环境遍历可以更改的问题

但这仍然不安全,因为现在可以更改此变量:

[[受电子邮件保护]〜]#[[受电子邮件保护]〜]#echo $ TMOUT#原始时间30 [[受电子邮件保护]〜]#[[受电子邮件保护]〜]#[[受电子邮件保护]〜]#TMOUT = 600 #更改后的值[[受电子邮件保护]〜]#[[受电子邮件保护]〜]#echo $ TMOUT#600 [[受电子邮件保护]〜]#更改后

解决环境变量可以更改的问题:

添加一个只读TMOUT语句。

[[受电子邮件保护]〜]#[[受电子邮件保护]〜]#cat / etc / profile | grepTMOUTexportTMOUT = 600readonTMOUT [[受电子邮件保护]〜]#[[受电子邮件保护]〜]#

再次测试:

注意:此方法不可擦除,即使删除它,它也不适用于当前的shell,必须重新登录。

[[受电子邮件保护]〜]#im / etc / profile [[受电子邮件保护]〜]#[[受电子邮件保护]〜]#cat / etc / profile | grepTMOUTexportTMOUT = 600readonTMOUT [[受电子邮件保护]〜]#[[受电子邮件保护]〜]#echo $ TMOUT600 [[受电子邮件保护]〜]#[[受电子邮件保护]〜]#TMOUT = 700 [[受电子邮件保护]〜]#echo $ TMOUT700 [[受电子邮件保护]〜]#[[受电子邮件保护]〜]#[[受电子邮件保护]〜]#源/等/配置文件[[受电子邮件保护]〜]#[[受电子邮件保护]〜]#echo $ TMOUT600 [[受电子邮件保护]〜]#[[受电子邮件保护]〜]#TMOUT = 700bash:TMOUT:只读变量[[受电子邮件保护]〜]#

3.防止黑客使用重要的系统文件

1.概念

为防止黑客使用系统的重要文件造成麻烦,可以禁止访问重要文件。

对于系统中的某些关键文件,例如/ etc / serices,/ etc / passwd,/ etc / shadow等,您可以更改这些文件的属性,以防止普通用户意外修改和查看。

2.实战

例如,我的系统中有一个脚本,这非常重要:

[[受电子邮件保护]〜]#touch / etc / ceshi.sh [[受电子邮件保护]〜]#[[受电子邮件保护]〜]#ll / etc / ceshi.sh-rw-r–r–1rootroot 05月1306:20 /etc/ceshi.sh [[电子邮件保护]〜]#

(1)首先将文件的权限更改为600:

如果您不理解,可以看看我写的这篇文章:Linux权限管理(用户权限,用户组权限,文件权限,目录权限),为了减少长度,这里不再赘述。

[[受电子邮件保护]〜]#chmod600 / etc / ceshi.sh [[受电子邮件保护]〜]#[[受电子邮件保护]〜]#ll / etc / ceshi.sh-rw ——- 1rootroot 05月1306:20 /etc/ceshi.sh [[受电子邮件保护]〜]#[[受电子邮件保护]〜] #useraddzhenghui [[受电子邮件保护]〜]#

(2)确保文件的所有者是root,然后可以将其设置为不可更改:

[[电子邮件保护]〜]#chattr + i /etc/ceshi.sh

3.测试

为了进行良好的测试,我创建了一个新用户zhenghui:

[[受电子邮件保护]〜] #useraddzhenghui [[受电子邮件保护]〜]#[[受电子邮件保护]〜]#chownzhenghui.zhenghui / etc / ceshi.shchown:更改“ /etc/ceshi.sh”的所有者:否允许的操作[[受电子邮件保护]〜]#[[受电子邮件保护]〜]#ll /etc/ceshi.sh-rw ——- 1rootrootMay 1306:20 /etc/ceshi.sh [[受电子邮件保护]〜]#

4.反例测试

[[受电子邮件保护]〜]#触摸/etc/ceshi2.sh [[受电子邮件保护]〜]#[[受电子邮件保护]〜]#chownzhenghui.zhenghui / etc / ceshi2.sh [[受电子邮件保护]〜]#[[受电子邮件保护]〜]#ll / etc / | grepceshi-rw-r–r–1zhenghuizhenghuiMay 1306:27ceshi2.sh-rw ——- 1rootrootMay 1306:20ceshi.sh [[email protected]〜]#

防止黑客使用远程访问来做事

1.概念

在开发中,我们始终使用Linux。通常,我们使用诸如securtcrt或xshell之类的软件进行远程登录。尽管这将为我们带来很多便利,但也存在一定的风险。有很多人试图通过反复扫描来破解我们的Linux开发计算机,以获取免费的“ broilers”因此,通过设置hosts.allow和hosts.deny文件,我们可以使我们的个人Linux开发计算机更加安全。

2.实战

在Ubuntu和Centos中,两个文件/etc/hosts.allow和/etc/hosts.deny可用于允许或禁止远程主机访问本地服务。通常的做法如下。

如果配置错误,我现在想到的唯一方法是重新安装系统,不要问我为什么。

看得到:

[[电子邮件保护]〜]#ll / etc / hosts。 * -rw-r–r-。 1rootroot hosts.deny [[电子邮件保护]〜]#

修改/etc/hosts.deny:修改以拒绝所有内容。

编辑:

[[电子邮件保护]〜]#im /etc/hosts.deny

修改如下:

表示拒绝所有

全部:[电子邮件保护]

如果退出当前的远程shell,您将发现无法进行远程操作:

[受电子邮件保护]:[受电子邮件保护] _exchange_identification:读取:[受电子邮件保护]:〜$

它是如此艰苦。幸运的是,我是一个虚拟机。

我们配置允许的配置文件/etc/hosts.allow

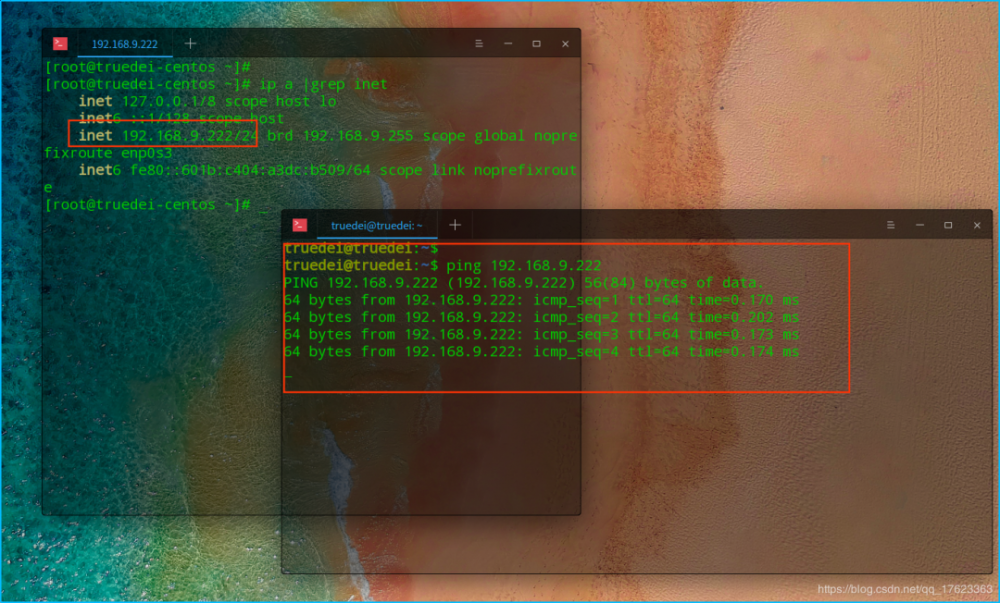

下图显示我的一张网卡的IP为192.168.9.108,因此请将其修改为仅允许我访问ssh服务。

3.测试

我太激动了

防止黑客使用Shell命令记录摆脱鬼魂

1.增加知识(历史记录的三种查询方法)

为了模拟黑客操作,我远程访问了阿里云服务器

方法1.↑↓键:

↑,向前看(先前输入的命令);

↓,向后看(更新输入命令);

方法2。历史命令:

显示最近输入的1000条命令,这些命令存储在〜/ .bash_history文件中;

如果要更改此值的大小,请直接为环境变量HISTSIZE分配一个值,例如:HISTSIZE = 2000;

方法3. ctrl + r搜索:

在提示符下,输入要搜索的关键字:

(reerse-i-search)`’:sed

它将自动提出包含该关键字的历史命令:

例如,如果输入html,则将与以下操作之一相关联:

然后按Enter呼叫:

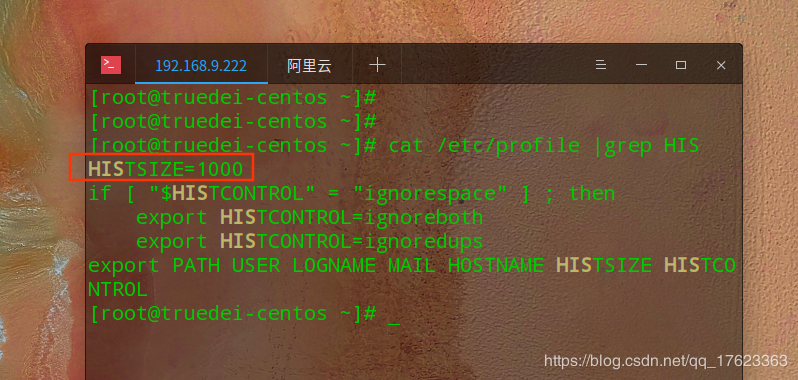

通过猫/ etc / profile | grep HIS,您可以看到默认值为1000

2.实战

实际上,这些历史命令隐藏在用户目录中:

[[受电子邮件保护]〜]#[[受电子邮件保护]〜]#cat〜/ .bash_history

我们可以通过修改/ etc / profile来保证所有用户的历史命令,或者可以通过用户的环境变量来修改它们。

[[受电子邮件保护]〜]#[[受电子邮件保护]〜]#im / etc / profile

修改内容如下:将HISTSIZE = 1000修改为要修改的值。

HISTSIZE = 30

3.测试

再次登录,重新执行以下操作,发现只有近30条历史命令。

注销时删除命令记录

在Linux中,当用户注销时会执行一个文件,该文件为/home/username/.bash_logout

编辑.bash_logout:

[[受电子邮件保护]〜]#[[受电子邮件保护]〜]#im〜/ .bash_logout [[受电子邮件保护]〜]#

由于此文件执行了shell命令,因此可以插入和删除命令rm -r〜/ .bash_history:

[[受电子邮件保护]〜]#[[受电子邮件保护]〜]#cat〜/ .bash_logoutrm-r〜/ .bash_history [[受电子邮件保护]〜]#

但是,每次您被询问是否删除时,都会有一个问题。

解:

将/放在命令前面意味着强制执行,这很容易使用,但是您应该注意它。

/rm-r~/.bash_history

防止黑客利用超级用户权限来做坏事

您是否曾经听过周杰伦的《自白气球》,其中一首歌词是您拥有整个世界,因此可以恰当地描述根用户。

根是所有Linux系统保护的重点。由于功能无限,**不要轻易授权超级用户。但是,某些程序的安装和维护需要超级用户权限。在这种情况下,可以使用其他工具来允许此类用户拥有某些超级用户权限。 Sudo是这样的工具。

Sudo程序允许普通用户在配置设置后使用自己的密码再次登录以获得超级用户权限,但只能执行有限数量的指令。例如,在应用Sudo之后,它允许管理磁带备份的管理员每天按时登录系统并获得超级用户权限来执行文档备份工作,但是没有特权只能执行超级用户可以执行的其他任务。 Sudo不仅限制了用户的权限,而且每次执行Sudo执行命令时都会记录该命令,而不管该命令执行是成功还是失败。从Sudo的日志中,您可以跟踪谁做了什么以及更改了系统的哪些部分。

减少黑客扫描到端口号的机会

使用ssh:更改SSH服务的端口号。

ssh服务的配置文件:/ etc / ssh / sshd_config。

将ssh端口更改为大于1000的端口,以减少扫描该端口的机会。

[[受电子邮件保护]〜]#cat / etc / ssh / sshd_config | grepPort#Port22#GatewayPortsno [[电子邮件保护]〜]#

Ping防止黑客“死亡”

1.什么是死亡?

通常,玩计算机的人对此ping命令很熟悉。 Ping是Windows和Linux随附的命令工具。通常用于检测网络是否畅通以及是否存在网络连接问题。

如何使用它?

以WinXP为例,在称为命令提示符的窗口中运行。 (在Win9x中称为DOS窗口)单击“开始”,单击“运行”,输入“ CMD”,打开命令提示符。

首先让我谈一些简单的问题。

ping您自己的主机IP

例如,IP地址为:192.168.9.222。然后执行命令ping 192.168.9.222。如果网卡的安装和配置没有问题,则应显示类似以下内容:

[[受电子邮件保护]〜]#ping192.168.9.222PING192.168.9.222(192.168.9.222)56(84)个字节的数据.64bytes from 192.168.9.222:icmp_seq = 1ttl = 64time = 0.089ms64bytes from 192.168.9.222:icmp_seq = 2ttl = 64time = 0.118ms64bytes from 192.168.9.222:icmp_seq = 3ttl = 64time = 0.112ms64bytes from 192.168.9.222:icmp_seq = 4ttl = 64time = 0.139ms ^ C — 192.168.9.222ping统计信息—已发送4个数据包,已接收4个数据包,丢失了0%的数据包,time3002msrttmin / ag / max / mde = 0.089 / 0.114 / 0.139 / 0.020ms [[电子邮件保护]〜]#

ping**

假设**IP为:192.168.9.1,请执行命令ping 192.168.9.1。

[[受电子邮件保护]〜]#ping192.168.9.1PING192.168.9.1(192.168.9.1)56(84)个字节的数据。从192.168.9.1发送的64个字节:icmp_seq = 1ttl = 64time = 0.923ms从192.168.9.1发送的64个字节:icmp_seq = 2ttl = 64time =从192.168.9.1发送的0.898ms64字节:icmp_seq = 3ttl = 64time =从192.168.9.1发送的icmp_seq = 3ttl = icmp_seq = 4ttl =发送至接收器4time = 0.888ms ^ C — 192.168.9.1ping统计–已发送4个数据包,已接收4个数据包,丢失0% ,time3012msrttmin / ag / max / mde = 0.888 / 0.918 / 0.964 / 0.036ms [[电子邮件保护]〜]#

这意味着LAN中的**路由器正在正常运行。

ping远程IP

该命令可以检测机器是否可以正常访问Internet。例如,远程IP地址为:www.baidu.com,8.8.8.8。如果屏幕显示,请执行命令:ping www.baidu.com。

[[受电子邮件保护]〜]#ping8.8.8.8PING8.8.8.8(8.8.8.8)56(84)字节的数据.64bytes from8.8.8.8:icmp_seq = 1ttl = 52time = 49.6ms64bytesfrom 8.8.8.8:icmp_seq = 2ttl = 52time = 47.9ms64bytes from 8.8.8.8:icmp_seq = 3ttl = 52time = 46.3ms64bytes from 8.8.8.8:icmp_seq = 4ttl = 52time = 51.0ms ^ C — 8.8.8.8ping统计–已发送4个数据包,已接收4个数据包,0%数据包丢失,time3014msrttmin / ag / max / mde = 46.341 / 48.748 / 51.086 / 1.806ms [[受电子邮件保护]〜]#[[受电子邮件保护]〜]#pingwww.baidu.comPINGwww.wshifen.com(103.235.47.103)56(84 )bytesofdata.64bytesfrom103.235.47.103(103.235.47.103):icmp_seq = 1ttl = 47time = 389ms64bytesfrom103.235.47.103(103.235.47.103):icmp_seq = 2ttl = 47time = 390ms64tlsfrom103.235.47.103(103.235.47.103) = 388ms64bytes from 103.235.47.103(103.235.47.103):icmp_seq = 5ttl = 47time = 388ms ^ C — www.wshifen.compingstatistics —已传输5个数据包,已接收4个数据包,丢包率为20%,时间4020msrttmin / ag / max / mde = 388。 38 9.196 / 390.224 / 0.663ms [[电子邮件保护]〜]#

表示操作正常,可以正常上网。

输入主题(死亡是什么?)

墨尔本电影节的网站于2009年7月被黑客入侵,黑客使用ping攻击。

命令:[PING -L 65500 -T IP地址]

上面的命令就是我所说的“死亡的坪”,它涉及两个参数-L和-T

-l:定义数据包的大小;

-t:PING不间断到固定IP,流行点:不间断发送一定大小的ICMP数据报。停止此命令的方法是CTRL +C。(请注意,在Linux下默认始终是ping)

如果只有一台计算机,则可能无效,但是如果有很多计算机(例如1,000台),则可以完全瘫痪另一方。 (缺陷:现在大多数计算机都通过路由连接到Internet。这种访问Internet的方式比使用猫访问Internet的方式更安全。安全的原因是前者的IP是动态的)。

最重要的一点是,您首先需要了解另一方的IP。获取IP的方法有很多,例如使用Rainbow QQ,IPsniper等。还有一个命令[netstat -n],该命令对于特定用途是免费的。至于获取对方IP地址的有用性,请自己考虑,这里不会指导您做坏事。

2.防止其他主机对本机执行ping操作

(1)允许ping操作:

答:临时允许PING操作的命令是:echo 0gt; / proc / sys / net / ip4 / icmp_echo_ignore_all

B.**允许PING配置方法。

在/etc/sysctl.conf中添加一行

net.ip4.icmp_echo_ignore_all = 0

(2)禁止ping操作:

答:临时禁用PING的命令是:echo 1gt; / proc / sys / net / ip4 / icmp_echo_ignore_all

B.**禁止PING配置方法。

在/etc/sysctl.conf中添加一行

net.ip4.icmp_echo_ignore_all = 1

(3)使用防火墙禁止(或丢弃)icmp数据包:

1.首先启动Iptables服务

2.然后配置规则:iptables -A INPUT -p icmp -j DROP

3.测试

配置拒绝之前:

拒绝后:

您会发现您一直在等待,只是哦

防止黑客在登录时查看系统相关信息

如果要某人远程登录该服务而不显示操作系统和版本信息。您可以修改相关配置。

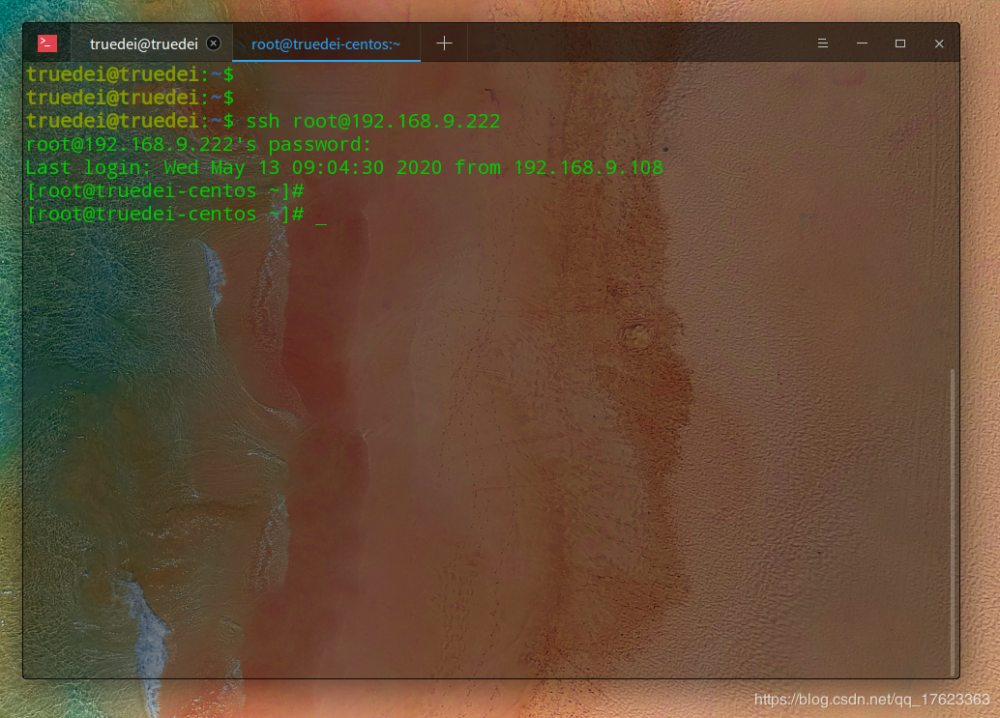

1.实时模拟黑客远程登录

这是我的阿里云服务器的登录名:

登录到您的虚拟机:

2.实战

Linux可以在登录前后设置欢迎信息,尽管没有技术内容,但这是一个非常实用的技巧。可以修改三个文件,以实现登录消息的功能。

1.在/ etc /中显示的信息在本地登录之前发出本地登录

2. /etc/issue.net网络登录中显示的信息(登录后显示)需要由sshd配置

3. / etc / motd通常用于公告信息,例如有关计划关闭时间的警告等,以及登录后的提示信息

(1)/ etc /问题文件

您可以看一下/ etc / issue中的内容:

[[受电子邮件保护]〜]#[[受电子邮件保护]〜]#cat / etc / issue / SKernel / ronan / m [[受电子邮件保护]〜]#

您可以通过man pam_issue理解/ r,/ m,/ S参数的含义:

[[受电子邮件保护]〜]#[[受电子邮件保护]〜] #manpam_issue [[受电子邮件保护]〜]#

/ d //当地时间的日期;

/ l //显示当前tty的名称,即tty的数量;

/ m //显示硬件架构(i386 / i486 / i586 / i686 …);

/ n //显示主机的网络名称;

/ o //显示域名;

/ r //当前系统版本(等同于uname -r)

/ t //显示当地时间的时间;

/ u //当前有多个用户在线。

/ s //当前系统的名称;

/ //当前系统版本。

(2)/ etc / motd文件

至于文件/ etc / motd,(motd的缩写是今天的公告栏信息的消息)是用户每次登录时,motd文件的内容都会显示在用户终端上。

系统管理员可以编辑文件中的系统活动消息,例如:管理员通知用户何时要使用软件或硬件升级系统以及何时进行系统维护。如果外壳支持中文,

您还可以使用中文使其更易于理解。 / etc / motd的缺点在于,许多用户现在选择在登录系统时自动进入图形界面,因此这些消息通常不可见。

issue和motd文件之间的主要区别在于,当用户通过本地文本设备(例如本地终端,本地虚拟控制台等)登录/ etc / issue时,文件内容显示在登录提示之前,成功登录系统后,在用户中显示/ etc / motd的内容。

(3)/etc/issue.net文件

issue.net文件(仅适用于网络用户)。

–如果通过远程文本设备(例如,通过ssh或telnet等)登录,则显示文件的内容。

使用ssh登录时,是否显示问题信息是由sshd服务的sshd_config的Banner属性配置确定的,但是我发现,尽管在测试过程中设置了Banner属性,但/ r和/ m的内容仍然存在.net未执行。转义,但直接显示。

版权声明:本文是CSDN博客“ TrueDei”的原始文章,遵循CC 4.0 BY-SA版权协议。请附上原始来源链接和此声明以供转载。

原始链接:https://blog.csdn.net/qq_17623363/article/details/106106970

文章标题:被勒索后,大学生程序员如何反击?

文章链接:https://www.btchangqing.cn/21615.html

更新时间:2020年05月17日

本站大部分内容均收集于网络,若内容若侵犯到您的权益,请联系我们,我们将第一时间处理。