1、 活动概述

北京时间2021年3月4日,根据[beosin osint]的舆论监测,BSC Ecologic DeFi项目meerkat finance涉嫌出逃。它声称,财政部合同遭到黑客攻击,黑客利用这个漏洞窃取了财政部的所有资金。目前,该项目网站已无法打开。

原文链接如下:

https://www.bishijie.com/kuaixun/909558.html

成都博信安全团队立即对事件展开安全应对,针对用户的攻击地址:

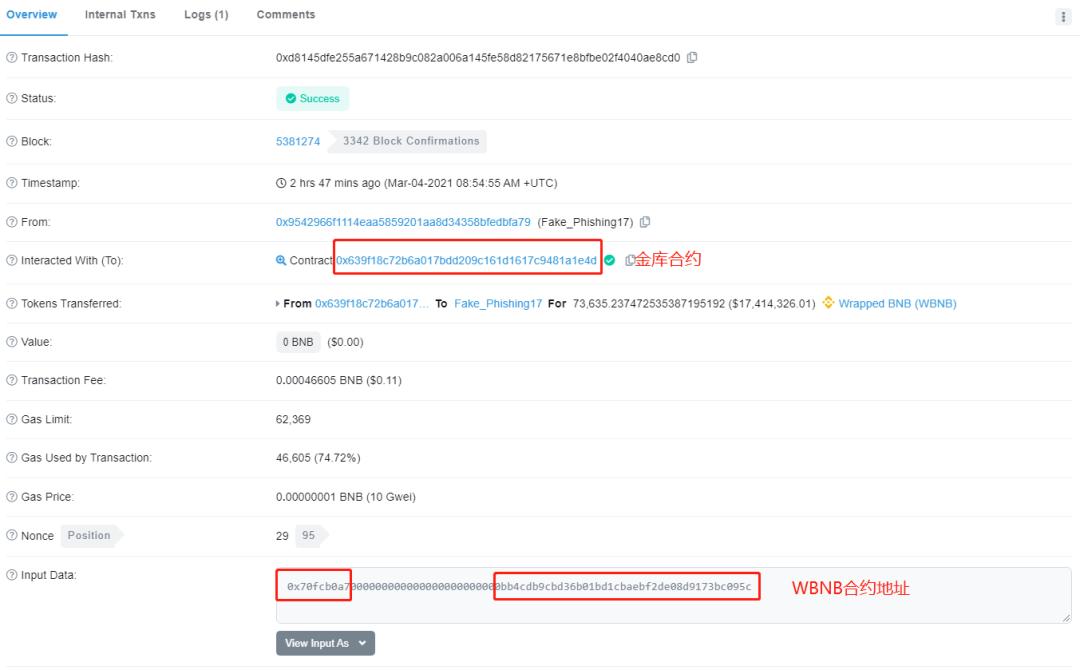

(0x9542966F1114EAA5859201AA8D34358FEDBFA79)。跟踪攻击者的地址后,我们发现攻击者一次转移了大量资金,如图1所示。虽然政府声称遭到黑客攻击,但根据我们的分析结果,我们基本可以断定猫鼬融资项目已经出逃。

图1;

图2

2、 事件分析

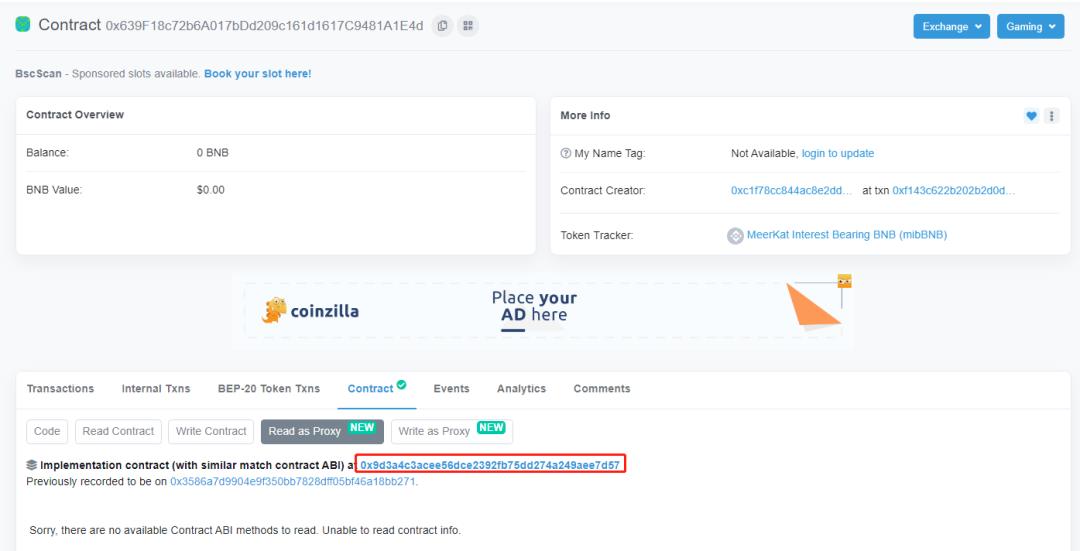

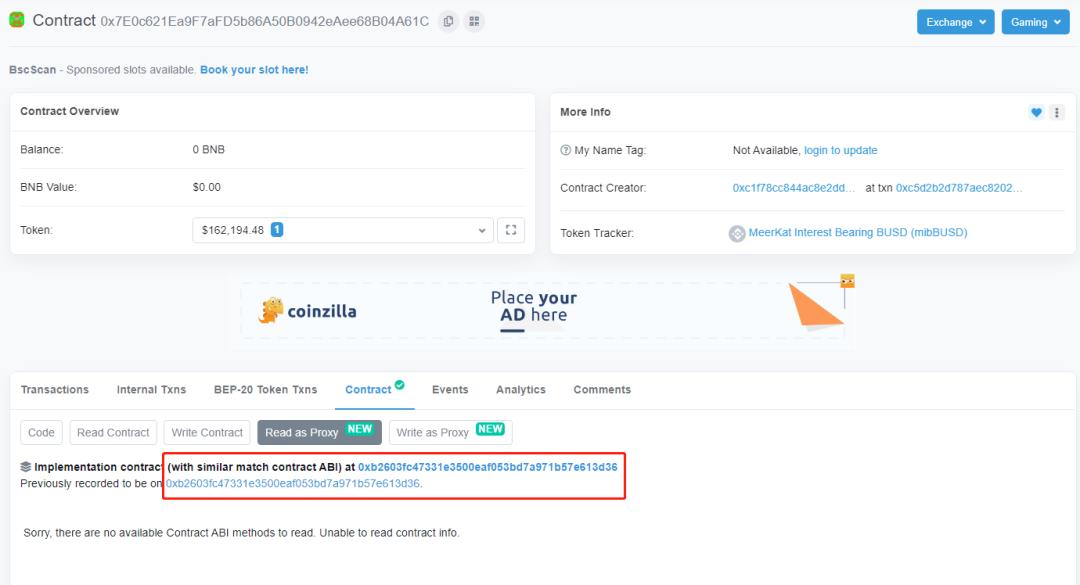

接着,我们对这两起转移赃款的交易进行了分析。发现攻击者通过调用金库合同的一个函数直接转移金库合同中的所有资金。财资合同使用可升级的**合同,即实际逻辑可以更改,其权限在项目端。

图3

图4

根据记录可以得出,wbnb金库**案中,**合同的实际逻辑是正常的金库合同,只有在攻击时,合同逻辑才被后门合同所取代。然而,在盗用busd的交易中,项目方放下了“遮羞布”,一开始就用后门部署了合同。如图5所示:

图5

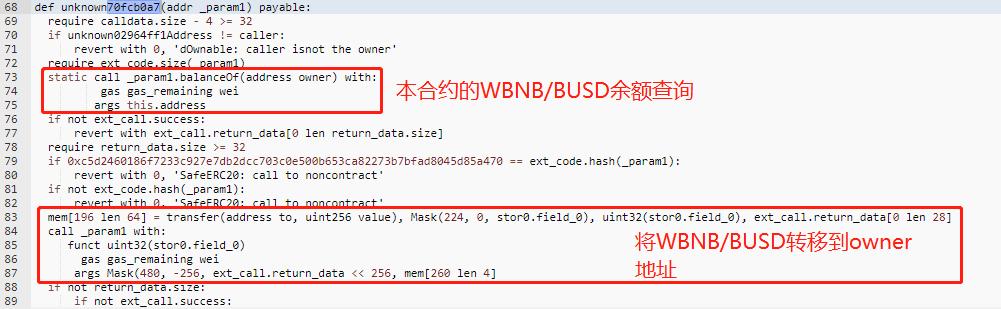

成都beosin的安全团队发现,两次攻击中使用的后门合约是同一套代码。当我们反编译其中一个契约时,我们发现它是一个传递代币的函数。如图6所示:

图6

**,我们得出结论,这一事件显然是项目方预谋的钓鱼事件,是从一开始就跑掉了。在这种情况下,代码层的罪魁祸首是“可伸缩**合同”给了项目方太多的权限,从而导致项目方窃取用户资金,就像搜索某些东西一样。

3、 安全建议

beosin的安全团队认为,从审计的角度来看,为了保证项目的可维护性和迭代的可能性,对于“可伸缩**合同”保留这样的权限并不是不可取的。

即使在日常的安全审核工作中,我们也不能要求项目方取消此类权限。但权力是一把双刃剑。它的好坏取决于使用它的人。在成都联安出具的安全审计报告中,我们一直对这种权限进行了说明。同时,要提醒广大用户在选择投资项目时,要详细阅读安全审计报告中的详细说明,特别是我们给出的潜在风险提示和安全建议。

**,需要注意的是,我们已经检测到攻击者正在使用transferfrom函数窃取用户钱包中已授权的资金。目前,该用户钱包中的资金已被盗16万辆巴士。

在此,成都博信安全团队特别提醒参与过本项目的用户,请立即取消项目地址授权,或立即将钱包中的资金转移,以免二次损失。

BSC授权检查地址如下:

https://bscscan.com/tokenapprovalchecker

文章标题:网上不到1天就带着钱上路了,3000万被一扫而空!|猫鼬金融运行事件分析

文章链接:https://www.btchangqing.cn/204216.html

更新时间:2021年03月05日

本站大部分内容均收集于网络,若内容若侵犯到您的权益,请联系我们,我们将第一时间处理。