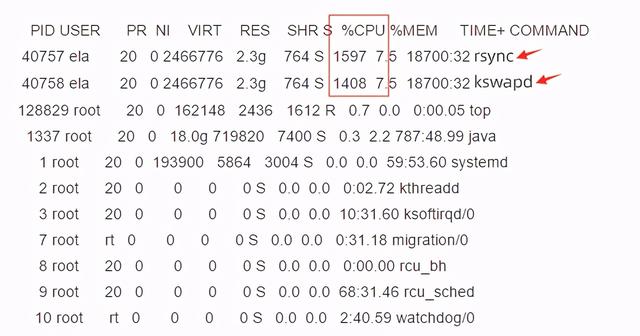

网安信工程师在接到事故反馈后,第一时间赶到现场,发现泛起问题的服务器恰恰不在网安信的防护之内,出于职业敏感,他立刻就判断问题服务器中的rsync备份历程和kswapd交流历程有可能是伪装历程,历程的背后其实是一种对照**的木马程序,但详细是什么木马程序,还需要进一步检查。说干就干,网安信工程师立刻进入事情状态,经由仔细的系统追踪和历程查看后,发现问题服务器上果真被黑客植入了一种擅于“隐身”的挖矿程序。

证明了自己的判断后,网安信工程师连忙将该木马程序与网安信达尔文威胁情报库举行特征比对,进一步确认该木马程序是一种危害性极大的比特币挖矿程序,该木马程序最显著的危害就是大量占用服务器资源,导致服务器无**常运转。为尽快确认木马类,网安信工程师对问题服务器继续举行加倍深入的检查,包罗服务器的各个端口、服务器的网络链接情形,并对服务器的入侵指纹举行特征比对,最终确认该木马程序是Riskware挖矿木马程序。

由于问题服务器通常被该IPFS公司看成**使用,后面毗邻着数千台IPFS服务器,若是被黑客侵入了,结果将不堪设想,眼下最要紧的事就是确认黑客的攻击行为是否对该IPFS公司的内部服务器造成影响。由于事情紧迫,网安信工程师顾不上休息,马上启动了全系统检测,对问题服务器上的所有文件举行了加倍详细的入侵指纹比对,并没有发现任何可疑文件,又专门针对目的文件举行比对,发现相关木马程序文件不知道什么时候被删除了,但过一会,该木马程序文件又会自动恢复,这说明该木马程序已经无法用通例手段删除,而且可以判断不是服务器上的文件有问题。

那么,是不是服务器上的用户有问题呢?于是,网安信工程师对问题服务器上的用户状态举行了逐一排查,终于发现某个可疑用户身上竟然附着一个“准时义务”,该义务可根据问题服务器状态随时从互联网上下载新的挖矿程序并执行,也就是说在问题服务器上并不需要真正植入任何木马程序,而是通过“准时义务”自主下载与执行。

经由上述一些列神操作,网安信工程师**锁定了问题服务器上的攻击源,最终制订了一套最终消灭相关挖矿木马程序的解决方案,对伪装的rsync备份历程和kswapd交流历程、可疑用户的准时义务、服务器上的后门程序、相关的问题文件以及暂且目录中的木马文件举行了彻底消灭,让该IPFS公司的服务器恢复了正常运转,今后再也没有泛起宕机状态。

文章标题:从IPFS服务器被黑来看网安信工程师的“神级”操作

文章链接:https://www.btchangqing.cn/202781.html

更新时间:2021年03月03日

本站大部分内容均收集于网络,若内容若侵犯到您的权益,请联系我们,我们将第一时间处理。