1、 活动概述

北京时间2021年2月27日,【联必安-区块链安全态势感知平台(beosint)】的舆论发现,DeFi知名项目耶尔德金融公司政府发布公告称,该项目的傣族池受到闪贷攻击

https://yeldf.medium.com/the-yeld-dai-earn-vault-has-been-hacked-93f27d475b1b

对于原件中提到的交易,成都博信的安全团队立即作出了回应

(0x57b378f8d20d3945ab40cd62aa24063f375bcfc5693c2e788dc193ffa1a5cc3a)。经过分析,发现该笔交易是耶尔德金融公司项目本身的战略机制导致的资金转移与闪电贷款攻击无关。闪电袭击意味着不带锅。

2、 事件分析

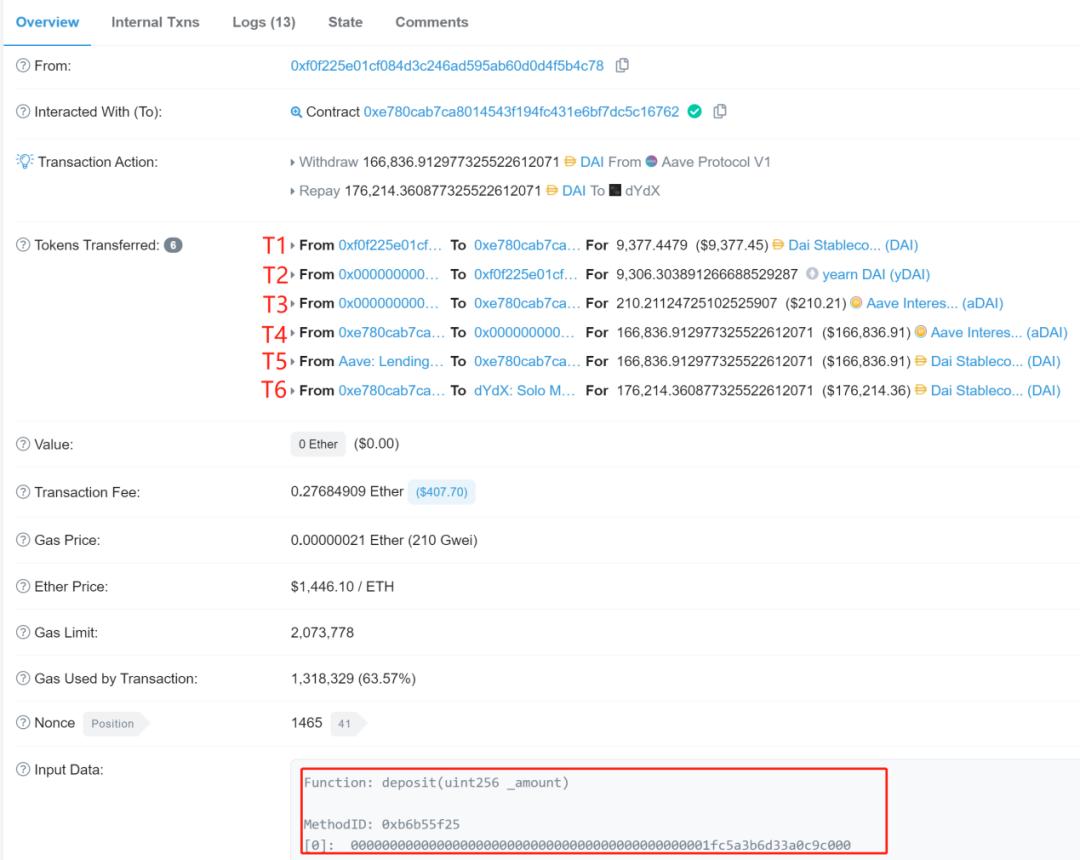

图1交易信息

如图1所示,事务是一个名为0xf0f225e0的用户,他调用了0xe780cab7ca8014543f194fc431e6bf7dc5c16762的契约的存款函数。确认0xef80cab7合同为项目方的Dai池。该事务总共生成六个代币传输,由T1到T6表示。那么,这些代币转让的原因是什么?代码分析如下:

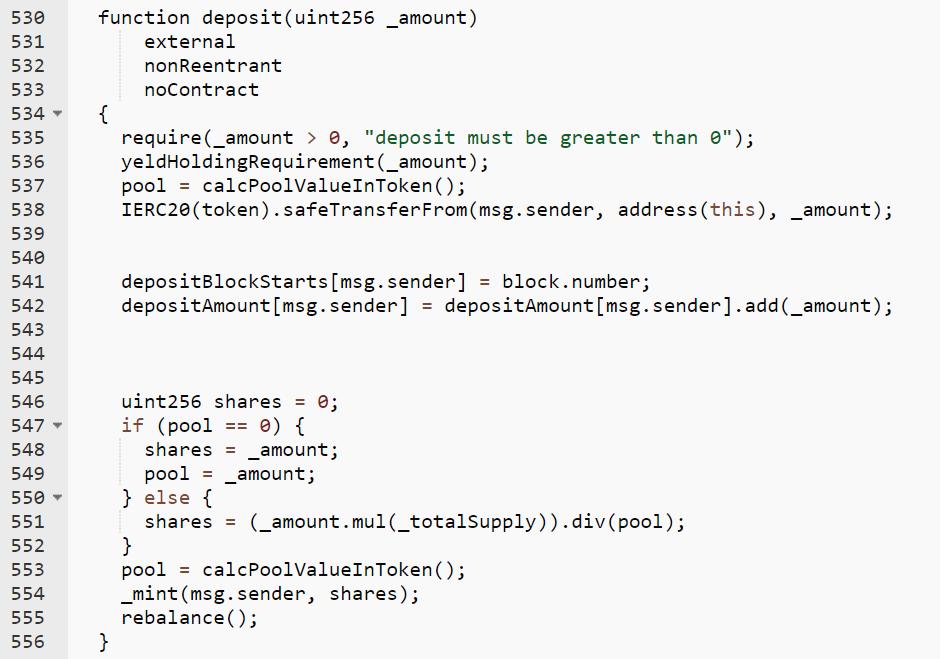

图2存款功能的源代码

显然,第538行生成序列号为T1的代币传输,将代币(DAI)传输到ydai合同。这是一个普通的代币转移,表示用户已将9377 Dai存入ydai合同。

第541-553行的代码是ydai合同,用于计算用户应该从用户存入的Dai中返还多少ydai。硬币铸造于第554行,对应于序列号为T2的代币转让,表明ydai合同已将9306 ydai铸造给用户。

然后在第555行输入rebalance function来分析这个函数的逻辑。

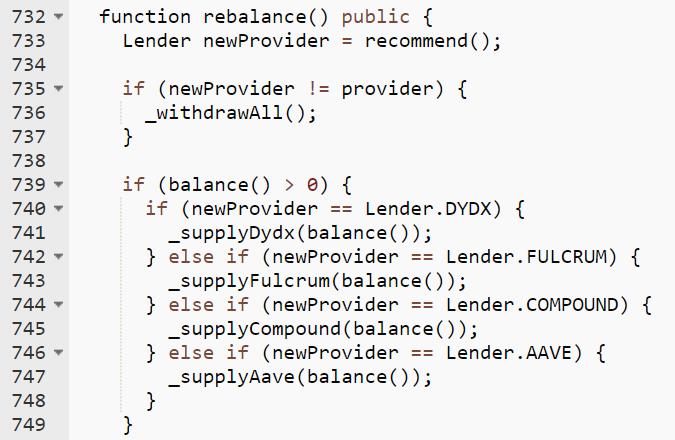

图3重新平衡函数源代码

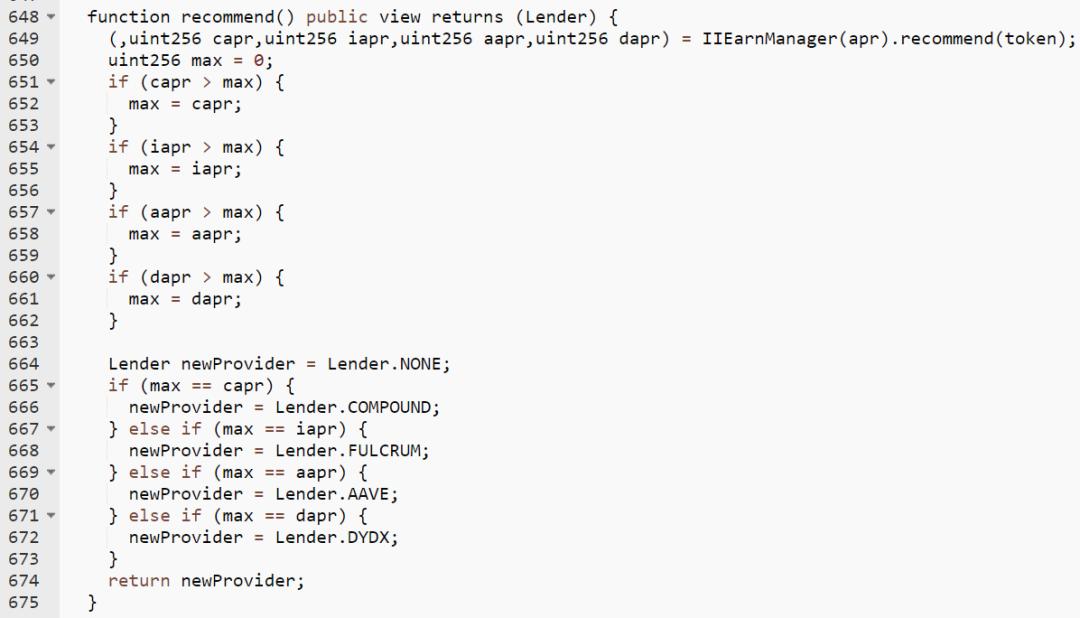

图4推荐功能

第732行将计算newprovider,它将调用recommende函数(如图4所示)。推荐函数将调用iearnaprwithpool合同来查询四个DeFi项dydx、compound、AAVE和fulcrum中的很高年利率(APR)。查询结果如图5所示

图5推荐查询结果

dydx pool的APR很高,newprovider设置为dydx pool。当前池是AAVE池。输入736行if代码块并调用内部函数uucullall

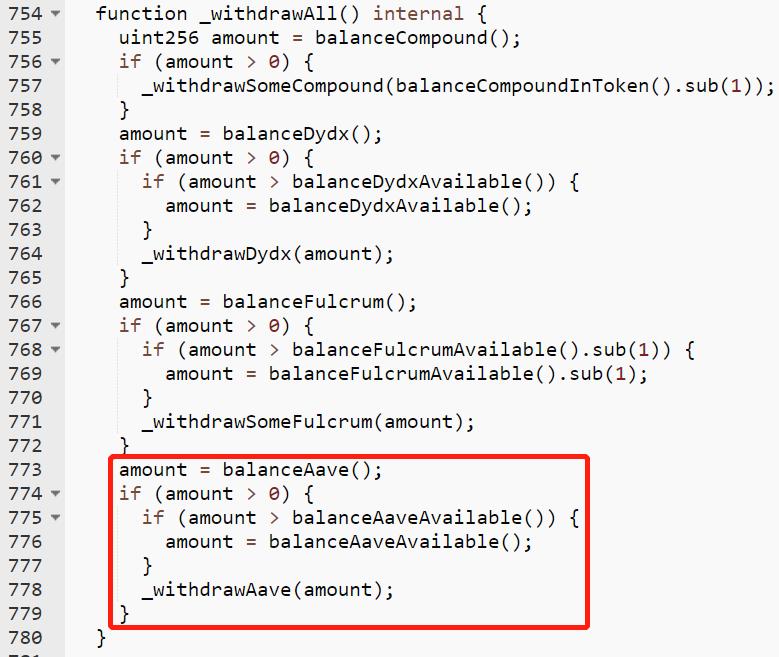

图6提取所有函数源代码

第778行中的代码将提出AAVE池中的所有Dai,并生成序列号为t3-t5的代币传输。具体代码请参考AAVE(0xfc1e690f61efd961294b3e1ce33313fbd8aa4f85d)合同reeem功能相关代码,此处不再赘述。

**一行是741,它将来自AAVE的166000多个Dai存入dydx合同,导致序列号为T6的代币传输,即166000 Dai存入dydx池。

整个交易结束了。可见,所谓“闪贷攻击”只是虚惊一场。用户只需保存一个Dai,然后触发它耶尔德金融公司该项目的战略机制不是所谓的“闪电贷款攻击”,而是一起乌龙事件。

值得注意的是,dydx在事件中充当了“良心商人”,而不是过去闪电贷款攻击的同谋。

3、 安全建议

虽然经过成都博信安保团队分析,该事件被判定为虚假事件,但需要提醒项目方,在日常安保工作中,仍需对雷电贷款攻击进行预警和防范。

同时,致力于区块链生态安全建设的贝奥辛也建议,不能忽视项目方的安全预警机制和安全加固工作。寻求第三方安全公司的力量,构建覆盖整个生命周期的一站式安全解决方案是完美的解决方案。

文章标题:盗窃价值16万元的资产是乌龙事件吗?| 耶尔德金融公司浅析“闪电贷款攻击”

文章链接:https://www.btchangqing.cn/201431.html

更新时间:2021年03月01日

本站大部分内容均收集于网络,若内容若侵犯到您的权益,请联系我们,我们将第一时间处理。