mimblewimble的隐私保护功能存在根本缺陷。AWS每周只需60美元,我就能实时找到GRIN 96%的发起者和收款人的确切地址。

这个问题是mimble固有的,我不认为有办法解决它。这意味着在隐私方面,mimblewille不应该被视为zcash或monero的可行替代品。

近两年来,作为一种新兴的轻量级隐私协议,mimble越来越受到人们的欢迎。Mimblewimble于2016年由一位化名为Tom Elvis jedusor的黑客发明。他在一次IRC聊天中对协议进行了文字描述,然后就消失了。从那时起,mimblewible最**的几个应用包括所谓的“公平发布”隐私代币grin、风投支持的Tari和beam项目,有些甚至考虑将其整合到litecoin中。

一些研究人员假设mimblewille可能有隐私弱点。我的贡献是演示执行攻击的精确方法,证明它们在实时网络上的可行性,并测量其有效性。在grin的实际测试中,我发现发现发现事务流信息的成功率为96%。因此,很明显,现在不能指望mimblewible提供强大的隐私保护。

这是对mimblemble攻击的技术深入研究,包括开放源代码、可**数据和技术常见问题解答。在下面,我将提供一个高层次的直观的解释,链接能力,如何发动攻击,以及它对隐私技术意味着什么。

什么是可链接性?

理解这次攻击的意义和意义是非常重要的。

这次袭击并不能让我们知道人们到底收了多少钱。Mimblewimble使用普通椭圆曲线加密(pedson的承诺)成功地混淆了支付金额。但它确实让我们知道谁为谁买单。换句话说,它允许我们连接交易和确认支付流程。

为什么这是个大问题?可能需要解释。

如果你知道委内瑞拉的一个基地是一个叫卡什的美国人。但在揭开混乱的交易图表后,CoinBase知道你从丹尼尔那里收到了钱,尽管他们不知道你收到了多少。根据OFAC对委内瑞拉的政策,CoinBase将关闭您的账户。

当然,交易所会对交易图表有很多了解,因为他们掌握了将加密货币转换成法国货币的用户的KYC信息。

另一个例子是,如果一个独裁政府知道某个地址属于某个政治异见者。你给持不同政见者捐了一小笔钱。稍后,当你使用mimblemble协议向本地交易所汇款时,交易所将与政府共享你的交易数据。因为政府可以看到协议地图的全貌,他们现在知道你支持一个政治异见人士。

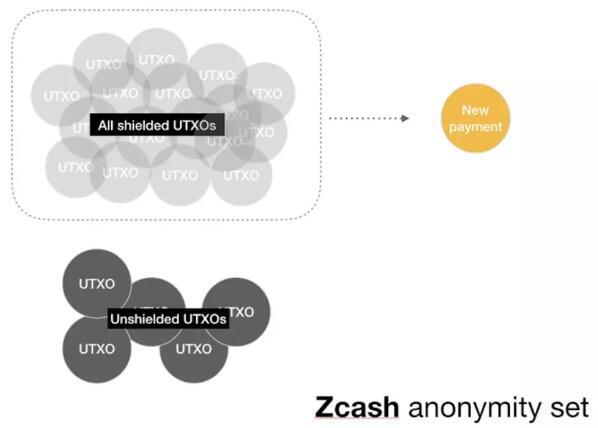

这种攻击在zcash中是不可能的。因为zcash是“不可链接的”,换句话说,每个zcash事务都有一个大的匿名集。匿名集本质上是一组无法区分事务的事务。把它看作是与人群的混合:匿名集越大,人群就越大。

在zcash中,每笔交易的匿名集合包括所有受到屏障保护的货币。从信息论的角度来看,这是**可能的匿名。

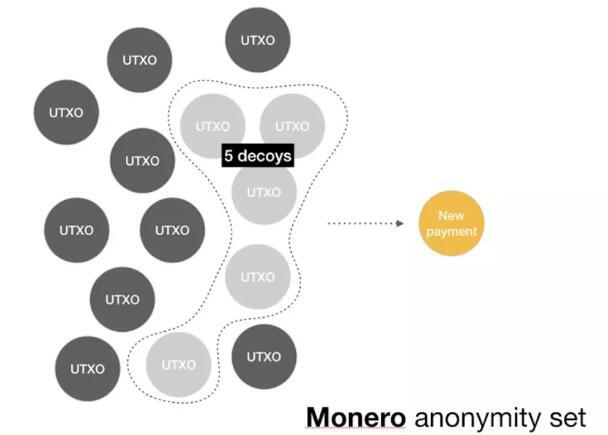

在门罗硬币中,每个交易的匿名集合就是所有(可信)诱饵交易的集合。尽管Monroe coin客户端允许您指定诱饵集的大小,但当前的默认值是11。门罗币在诱饵的安全取样方面也有自己的问题,但我认为基本上是可行的,要看如何选择。

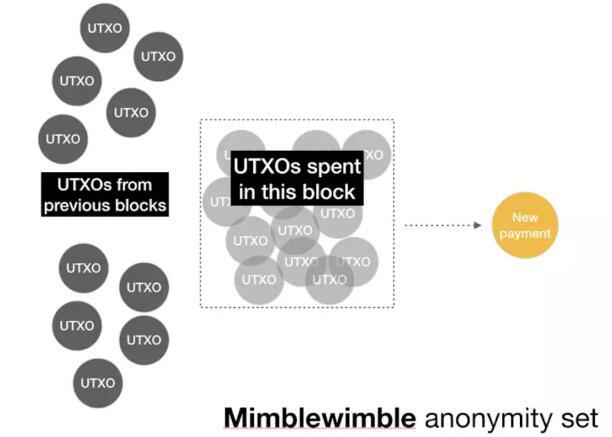

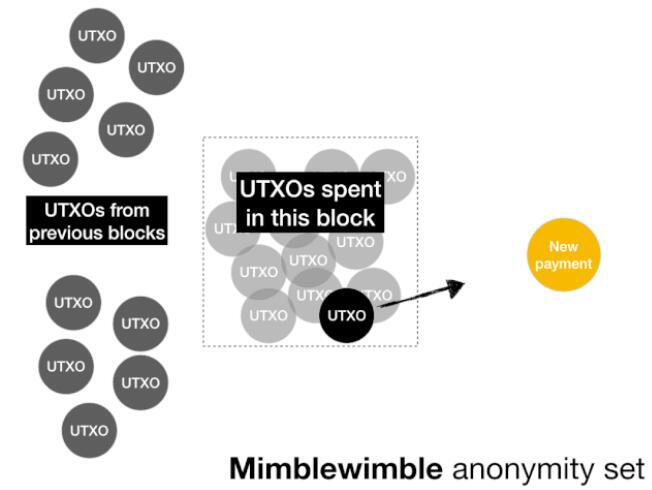

有人认为,米布尔的匿名收藏看起来像这样:

但事实上是这样的:

这将mimblemble的匿名集减少到一个地址。

说实话,我并不是想责怪露齿而笑。我非常尊重grin社区和核心开发人员,他们在听了我的问题后给予了很大的帮助。

Grin仍然提供了比比特币或其他非私有货币更强大的隐私模,因为交易金额是安全加密的。然而,与zcash或Monroe-coin相比,mimble在严格意义上提供了一个较弱的隐私模,这使得它不适合许多实际的隐私用例。

本次攻击的**概述

那么,我们如何在mimlewimble中“去匿名化”事务图呢?

我注意到,尽管对支付金额进行了加密,但mimble仍然留下了一个可链接的事务图。然而,协议设计者意识到了这一点,因此mimblemble使用两种主要技术来对抗链接性:第一种是全块穿透聚合,第二种是蒲公英。

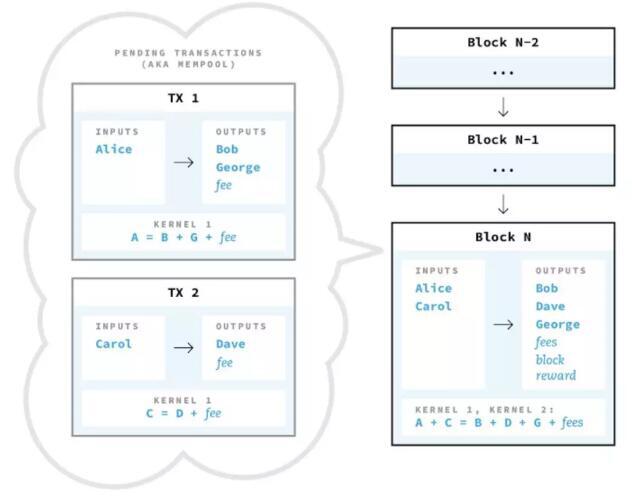

block through背后的想法是,当事务在一个块中累积时,这些事务将聚合为一个“超级事务”。这种“超级交易”基本上就像一个巨大的硬币连接——本质上,所有的输入和输出都被扔进了一个巨大的桶里,很难确定谁在为桶里的谁买单。只是一堆输入变成了一堆输出,数量是模糊的。

听起来不错吧?只有一个问题:coinjoin必须一次生成一个事务。由于事务是不断地从不同的地方创建和广播的,如果您在直通聚合完成之前运行一个嗅探器节点来获取所有事务,那么解耦合coinjoin很容易。任何嗅探器节点都可以在事务聚合之前检测到网络并记录原始事务。实际上,在P2P网络中归档所有你检测到的消息是非常容易的。

等等,真的?这就是全部?

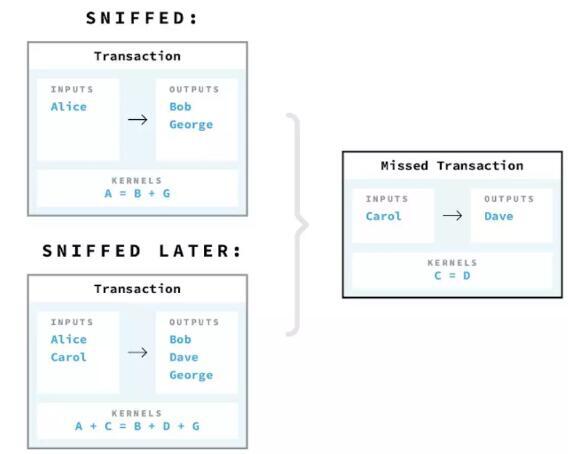

格林团队实际上想出了另一道防线:蒲公英协议。Dandelion是卡内基梅隆大学(CMU)研究人员开发的一种网络技术,它试图模糊交易的始作俑者。

通常,在比特币等加密货币中,交易发起人只需向所有对等方宣布交易,然后通过P2P网络迅速传播。但在蒲公英协议中,每一笔交易的播出都是从一个秘密的电话游戏开始的。发端者只是悄悄地将事务释放给一个对等方,而另一方则秘密地将事务发布给另一个对等方,从而形成链式传输。在随机跳转几次之后,**一个对等方会像比特币一样宣布交易。但是这个同伴离发起者太远了,没有观察者能分辨出谁是链条的起点。

这对于混淆交易者的知识产权很有用。但是dandelion协议在grin中还有第二个功能:它可以击败sniffer archive节点。因为每一个交易都是从一个蒲公英链开始的,只要两个交易在它的蒲公英链上交叉,它们就会提前聚合。如果发生这种情况,当事务被广播给所有观察者时,嗅探器节点将不再能够反汇编事务。他们是铸币的。

这是grin针对嗅探器节点的主要措施,以防止链接性。但有一个简单的方法来破解它。

默认情况下,每个grin节点连接到八个其他对等节点。但是通过增加对等点的数量,我可以将我的嗅探器节点连接到网络中的所有其他节点。如果我在线时间足够长,几乎每个节点最终都会连接到我,使我成为超级节点。

一旦我成为一个超级节点,任何事务的任何蒲公英路径都很可能从我身边经过。我基本上可以在事务聚合之前捕获它们:唯一不可能的情况是,在我看到它们之前,两个事务已经在dandelion路径上交叉了。如果我在这些事务聚合之前看到其中一个事务,我可以使用一些简单的代数将它们分开。

在我的攻击中,我能够连接96%的事务,在grin网络中总共3000个节点中,我只连接了200个节点。如果我支付更多,我可以轻松连接到3000个节点来分解几乎所有的事务。我不需要成为一个超级节点就可以做到这一点;同样的攻击可以通过启动3000个具有独立IP的节点来实现,每个节点只连接到一个对等节点。只要我嗅出所有的事务数据并将其转储到一个中央主数据库中,攻击就可以正常工作。

那么,米布尔维姆莱还活着吗?

要看情况而定。我相信,正如目前所设想的那样,grin并没有一条清晰的道路通向脱钩。正如我在这篇技术文章中所讨论的,仅仅增加蒲公英因子不足以对付野心勃勃的攻击者。

但除了链接性之外,mimblemble还有独特的价值!它支持传递聚合,这是一种对完整节点有效的压缩技术,可以有效地隐藏事务量。如果您需要高隐私保护,可以将mimblemble与其他协议结合使用,使事务图变得模糊。例如,在以太坊中,它将mimblemble与零现金风格的承诺无效器方案相结合。

但很明显,mimblemble本身并没有足够强大的能力来提供强大的隐私保护。

比特币已经存在了11年,但加密货币仍处于初级阶段。不久前,在兹卡什和门罗的硬币上发现了毁灭性的虫子。这是意料之中的-最有趣的技术仍处于基础科学阶段。

但科学就是这样发展的:我们提出新的理论,然后不断地把它们推倒,直到剩下的理论经得起时间的考验。

感谢haseeb Qureshi在本文中提供的巨大帮助,以及他在匿名动画制作方面的帮助。还要感谢Oleg ostroumov、Elena nadolinksi、Mohamed Fouda、Lucas Ryan和Nader al-Naji审阅了本文的初稿。感谢Jake Stutzman(近协议)绘制蒲公英协议和块集。

文章标题:研究人员蜻蜓资本:打破模仿隐私模式

文章链接:https://www.btchangqing.cn/139063.html

更新时间:2020年11月09日

本站大部分内容均收集于网络,若内容若侵犯到您的权益,请联系我们,我们将第一时间处理。